全新NGFW-LDAP认证故障处理案例

1、故障背景

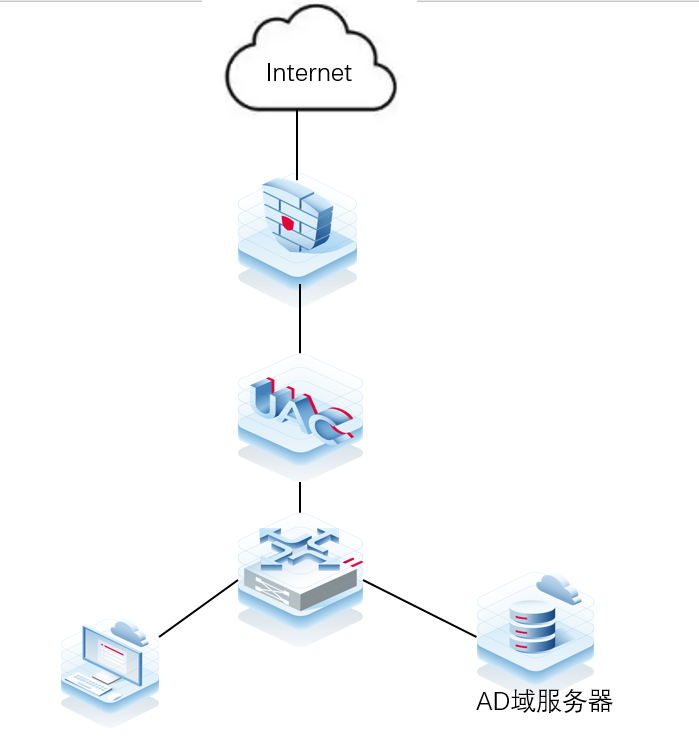

场景拓扑

故障现象描述

背景描述:外网员工使用SSLVPN拨入内网,VPN拨号的账号密码需要到服务器上做认证,防火墙通过LDAP将客户端的账密发送到服务器验证,验证通过即可拨入VPN。

故障现象:使用本地账号密码可以认证成功,但是通过LDAP认证失败。

2、故障排查

2.1故障定位

原因:用户提供的防火墙查询账号密码错误,以及账户超期导致LDAP认证失败

2.2故障原因分析

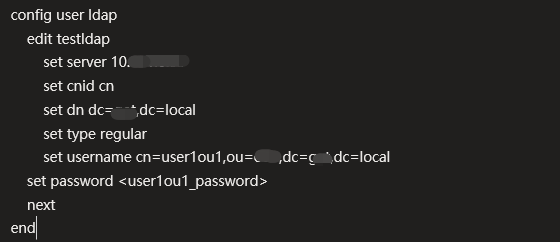

1、对比服务器上的根,OU,containers,Group,在防火墙上设置对应属性,这些属性只能在命令行配置,配置如下图:

2、防火墙上有测试LDAP认证的命令,命令如下,如图防火墙上测试提示失败,说明防火墙的LDAP配置参数可能有误。

diagnose test authserver ldap <LDAP server_name> <username> <password>

3、通过以下命令可以查看LDAP认证过程,debug显示内容如下,标注的地方可以看出认证错误的原因分别是账号密码错误和账户超期导致认证失败。

# diagnose debug application fnbamd –1

# diagnose debug enable

[1148] fnbamd_ldap_recv-Response len: 104, svr: 192.168.1.10

[829] fnbamd_ldap_parse_response-Got one MESSAGE. ID:1, type:bind

[851] fnbamd_ldap_parse_response-Error 49(80090308: LdapErr: DSID-0C09042A, comment: AcceptSecurityContext error, data 52e, v3839) <----- 这两个提示信息表示LDAP 身份认证无效,data52e一般代表账号密码错误

[864] fnbamd_ldap_parse_response-ret=49

[753] __ldap_stop-svr 'AD_LDAP'

[182] fnbamd_comm_send_result-Sending result 1 (error 0, nid 0) for req 237259384

authenticate 'user1' against 'AD_LDAP' failed!

[860] fnbamd_ldap_send-sending 116 bytes to 192.168.1.182

. . .

[764] fnbamd_ldap_parse_response-Got one MESSAGE. ID:3, type:bind

[786] fnbamd_ldap_parse_response-Error 49(80090308: LdapErr: DSID-0C090453, comment: AcceptSecurityContext error, data 532, v3839) <----- 登录失败,指定的账号密码已过期

[799] fnbamd_ldap_parse_response-ret=49

2.3故障解决方案/规避方案

在AD服务器上重置账号密码,然后修改防火墙的LDAP账密配置即可解决问题

赶快来坐沙发