标签: MySQL

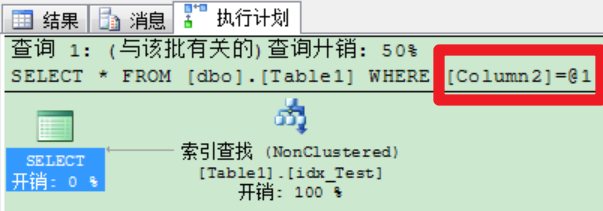

MySQL中间件之ProxySQL(7):详述ProxySQL的路由规则

1.关于ProxySQL路由的简述

当ProxySQL收到前端app发送的SQL语句后,它需要将这个SQL语句(或者重写后的SQL语句)发送给后端的MySQL Server,然后收到SQL语句的My……

MySQL中间件之ProxySQL(6):管理后端节点

1.配置后端节点前的说明

为了让ProxySQL能够找到后端的MySQL节点,需要将后端的MySQL Server加入到ProxySQL中。ProxySQL的一切配置行为都是在修改main库中的对……

MySQL中间件之ProxySQL(5):线程、线程池、连接池

1.ProxySQL的线程

ProxySQL由多个模块组成,是一个多线程的daemon类程序。每个模块都有一个或多个线程去执行任务。

例如,以下是刚启动ProxySQL时的进程情况,……

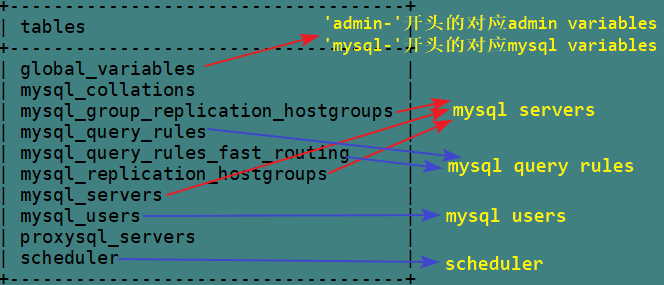

MySQL中间件之ProxySQL(4):多层配置系统

1.ProxySQL中的库

使用ProxySQL的Admin管理接口连上ProxySQL,可查看ProxySQL拥有的库。

mysql -uadmin -padmin -h127.0.0.1 -P6032 --prompt 'admin> '

……

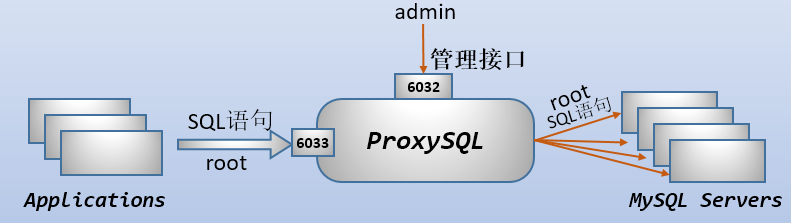

MySQL中间件之ProxySQL(3):Admin管理接口

1.ProxySQL的Admin管理接口

当ProxySQL启动后,将监听两个端口:

(1).admin管理接口,默认端口为6032。该端口用于查看、配置ProxySQL。

(2).接收SQL语句的接……

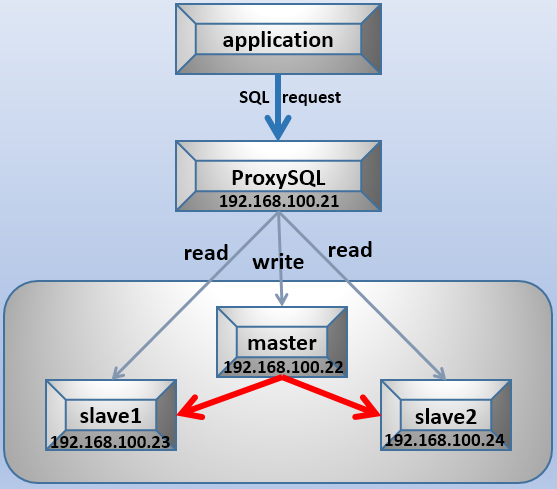

MySQL中间件之ProxySQL(2):初试读写分离

1.实现一个简单的读写分离

这里通过一个简单的示例实现ProxySQL的读写分离功能,算是ProxySQL的快速入门。即使是快速入门,需要配置的内容也很多,包括:后端M……

MySQL安全配置之基本设置

1. 安装最新的安全补丁

安全说明

确保数据库版本为最新并修复已知的安全漏洞。攻击者可能会利用已知的漏洞对MySQL服务器进行攻击。

检查方法

mysql>……

MySQL安全配置之网络设置

1. 设置“have_ssl”为YES

安全说明

在不受信任的网络上传输时,所有网络流量都必须使用ssl/tls。受SSL/TLS协议保护的MySQL有助于防止窃听和中间人攻击。……

MySQL安全配置之认证

1. 禁止在全局配置中存储密码

安全说明

MySQL配置文件的[client]部分允许设置要使用的用户和密码。在全局配置中使用密码参数可能会造成用户密码的泄漏……

MySQL安全配置之审计和记录安全

1. 启用错误日志“log_error”

安全说明

错误日志包含有关事件的信息,例如mysqld启动和停止,何时需要检查和修复表,以及mysqld失败时堆栈跟踪。启用错……