分类: 交换机

堆叠交换机版本升级失败

问题描述

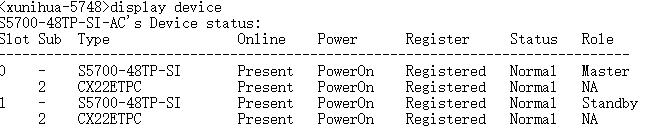

问题描述:某局点部署了2台S5700-48TP-SI-AC,作堆叠组网,现网版本是V100R005C01SPC100,要升级的目标版本是V200R005C00SPC500

升级过程主要如下:

1、……

RG-S8612E DHCP 中继获取不到地址

一、故障现象

S8612E vlan888 配置dhcp relay,下联终端无法获取地址。 网络拓扑如下

二、设备型号和版本

设备型号:S8612E

软件版本:B103

三、故障排查步……

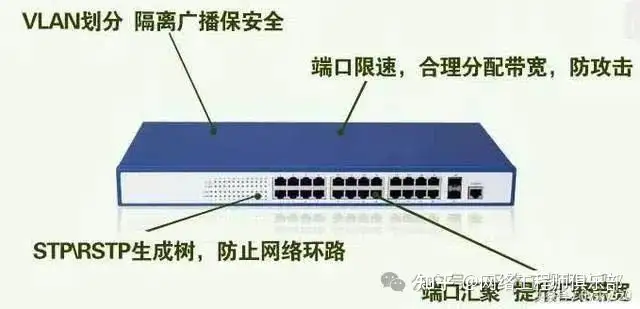

交换机一个端口如何实现通过多个vlan?

一、VLAN 本质上是“逻辑隔离”

物理上,所有设备插在一台交换机上,理论上全都能通信。

但 VLAN 的出现,就相当于给这些口划了“小圈子”,

每个 VLAN 是一个独……

S5700配置IPSG后终端修改IP后仍然能PING通网关

问题描述

S5700配置IPSG后终端修改IP后仍然能PING通网关

告警信息

无

处理过程

V2R10版本的S5700配置IPSG后,将终端PC的IP修改为非法IP后,该PC仍然……

VLAN和VLAN之间不能互相通信是为什么啊?

1. 根本没开启三层转发(或者路由没配好)

二层交换机只是做广播域隔离,三层交换机才负责不同 VLAN 之间的“路由转发”。

说白了:

★VLAN 是二层隔离, VLANI……

S5700 华为MSTP和RRPP收敛时间是多少?

问题描述

FAQ:华为MSTP和RRPP收敛时间是多少?

解决方案

MSTP收敛性能:

(1)域内切换时间为1.1秒左右,回切为3.1秒左右;

(2)目前域间切换时间为7.5左右,回……

VPN(虚拟专用网)使用大全,入门到实战全攻略,迟早用得上!

01 VPN到底是啥?

VPN即虚拟专用网,泛指通过VPN技术在公用网络上构建的虚拟专用网络。

VPN用户在此虚拟网络中传输私网流量,在不改变网络现状的情况下实现安……

S5700-LI组播vlan方式收不到组播

问题描述

客户使用S5700-LI交换机,组播源的vlan和用户的接受端的vlan不在相同的vlan里,但是在相同的设备上。配置组播vlan方式,接受端收不到组播

vlan……

RG-N18012下联终端获取地址慢

一、故障现象

部分无线用户做无感知迁移之后,dhcp获取地址慢。 网络拓扑如下:

二、设备型号和版本

设备型号:N18012 设备版本:N18000_RGOS 11.0(4)B57, ……

网络监控工具的类型有哪些?

作者:网络工程师俱乐部

链接:https://www.zhihu.com/question/583602366/answer/1924429126716069646

来源:知乎

著作权归作者所有。商业转载请联系作者获得……