一、故障现象 终端802.1X认证失败。 二、组网拓扑 常规网络拓扑如下: 拓扑描述: PC通过接入、汇聚交换机连接到核心,PC的网关在核心上, 下联认证全部开在核心上 三、可能原因 18K和SAM对接配置问题,导致18K没有发送报文到SAM或者SAM收到以后不处理

在 Cisco 交换机上,可以使用以下命令查看 VLAN 配置信息,根据需要选择合适的命令: 查看所有 VLAN 的简要信息(最常用) plaintext Switch# show vlan brief

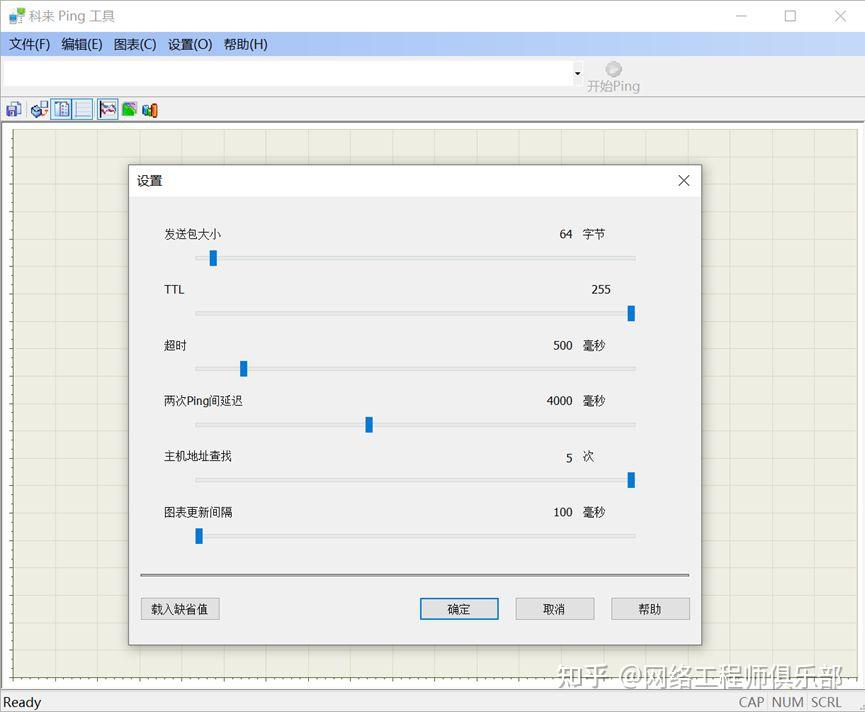

01 场景1 网络连通性检测 Ping通过向网络发送ICMP数据包来探测网络状态,网络工程师可以结合探测结果来排查网络性能问题。 图2 图2为Ping基本工作原理示意图。 以Windows10系统为例,在命令行窗口Ping某个目标IP地址,Windows主

问题描述 S5700-52P-LI-ACV200R010C00SPC600配置IPV4静态绑定表使能IPSG功能终端用户双栈IPV6地址获取正常业务不通 处理过程 检查配置设备只配置有IPV4地址静态绑定表,未使能ND Snooping 根因

一、故障现象描述 交换机作为网络接入设备,下联终端1x认证时1x认证客户端报“认证交换机表象已满”,且交换机上提示添加该用户失败日志。 二、故障排查分析 1x认证客户端报错(影响大概10个终端),导致无法认证上网,修改mac可以恢复正常,修改回故障mac故障复现。

一、OSPF 天然防环,是协议机制的结果 在 OSPF 的世界里,环路不会发生,是“机制”上的不可能,而不是靠 TTL 或某种配置“掐掉”的。 这有三个核心原因: 1. OSPF 是链路状态协议(Link State) 不像 RIP 用“谁告诉我啥我就信啥”: ★OSPF 每个路由器都

问题描述 S5700-52P-LI-AC开启DHCP Snooping后,使用一段时间部分终端无法获取IP 拓扑:核心交换机(dhcp server)----S5700LI-----傻瓜交换机------PC 处理过程 1、首先检查在d

一、故障现象 全校大量终端无法通过N18010中继获取IP地址,导致该部分用户无法正常上网。 网络拓扑如下: 二、故障型号及版本 设备型号:N18010 软件版本:11.0(4)B57, Release(07212600) 三、排查思路 确认N18010上给终端使用的DH

一、交换机端口类型,到底怎么区分? 华为交换机的三种端口类型: 二、主机互访基础结构图 假设如下拓扑: +--------------------+ | 交换机 SW1 | | | | | PC1

问题描述 1、S5700-52P-LI-AC设备重启后查看syslogfile如下: 2、同时另外一台设备S5700-48TP-PWR-SI,syslogfile日志显示如下: 3、客户网络环境所有交换机都会与时钟服务器同步时钟。 解决方案