通过虚拟系统实现云计算中心网关 本示例通过配置虚拟系统实现了针对云计算服务器中心的保护。 组网需求 如图1所示,某云计算数据中心采用FW用于网关出口的安全防护,实际的要求如下: 每个购买云服务的企业或个人都属于数据中心的客户,可以独自管理和访问属于自己的服

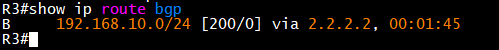

一、故障现象 R2、R3、R4建立IBGP邻居,但是发现R3或R4学习不到IBGP路由。 二、组网拓扑 拓扑描述:R1和R2属于不同的AS,通过物理接口的IP建立EBGP邻居。R2、R3、R4属于相同AS,通过IGP路由协议(本例中为OSPF)实现环回口的可达性后,通过环回口进行IBGP邻

问题描述 组网:ONU-OLT-S9300-NE40E 故障:同一个ONU下挂的两个电话能通接通,但是双方都听不到对方的语音 版本:V100R002C00SPC002 告警信息 无 处理过程 由于报文被无法判断被那台设备丢弃,只能通过报文分析: 1、在ONU上行报文获

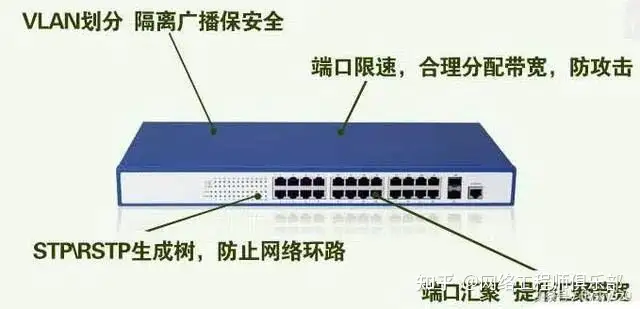

1. OSI七层模型 是什么:将网络通信划分为7个逻辑层次(物理、数据链路、网络、传输、会话、表示、应用)。 为什么重要:它是分析问题的“地图”。当故障发生时,你能判断是物理层(线缆)问题,还是应用层(服务)问题。 工程师视角:TCP在第4层,IP在第3层,VLAN在第2层——分层思维是排障的

设备二层接入企业网络,通过虚拟系统实现企业内不同部门的网络隔离,并为每个虚拟系统配置对应的管理员方便配置管理。 组网需求 如图1所示,某中型企业A购买一台防火墙作为网关。由于其内网员工众多,根据权限不同划分为研发部门、财经部门、行政部门三大网络。需要分别配置不同的安全策略。具体要求如下:

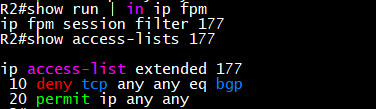

一、故障现象 R1和R2建立EBGP邻居失败。 二、组网拓扑 拓扑描述: R1和R2属于不同的AS,通过物理接口的IP建立EBGP邻居。R2、R3、R4属于相同AS,通过IGP路由协议(本例中为OSPF)实现环回口的可达性后,通过环回口进行IBGP邻居的建立。 三、可能原因 1、ro

问题描述 S9300上配置如下(与版本无关): traffic classifier temp operator or precedence 85 if-match any traffic behavior temp statistic enable remark dscp af23

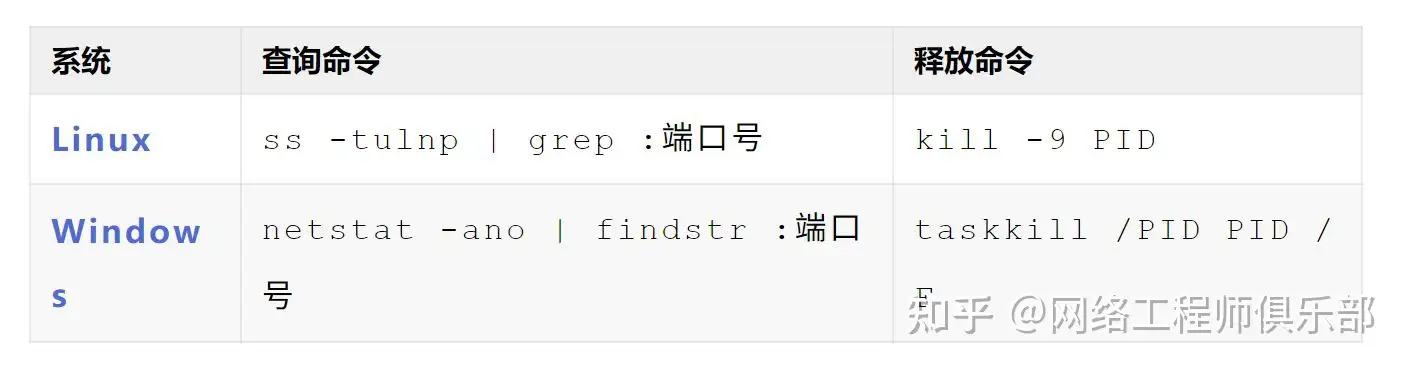

方法一:Linux 环境—— netstat 或 ss + kill 第1步:查找占用端口的进程 # 方法1:使用 netstat(经典命令) sudo netstat -tulnp | grep :8080 # 方法2:使用 ss(更现代、更快,推荐) sudo ss -tulnp

企业内划分为多个部门,各部门间职能和权责划分明确,需要制定不同的网络管理策略,导致配置复杂。FW作为企业网络的出口网关,通过虚拟系统功能实现对不同部门网络的区分管理,降低配置难度。 组网需求 如图1所示,某中型企业A购买一台防火墙作为网关。由于其内网员工众多,根据权限不同划分为研发部门、

一、故障现象描述 MPLS场景,突发大量RSR30-44 BGP邻居震荡,日志显示UPDATE Message Error/Malformed AS_PATH. 场景拓扑 二、故障排查分析 步骤一:查看RSR30-44日志,打印大量UPDATE报文AS-PATH畸形的日志。 步骤二:协