分类: 防火墙

防火墙基础知识:进与出?

01 防火墙

防火墙是一种网络安全设备,用于监控和控制进出网络的流量,防止未经授权的访问和攻击。

防火墙通过实施安全策略,确保只有合法的流量能够通过,……

IPSecVPN第二阶段协商不起来报错:“quick phase2 i2recv: mismatched ID was returned”

此报错一般为代理ID错误。

可以从debug中计算本端以及对端发送的代理ID情况。

如果debug报文出现截断的情况可能会缺失代理ID一块,那就无法通过debug中的信息……

防火墙建立IPSecVPN,走VPN隧道的数据包转发会查几次路由?

1. 数据包封装前会查一次路由,正常下一跳走tunnel接口转发;

2. 数据包封装后会再查一次路由,一般场景下,下一跳是建立VPN的以太网出口。

具体可参考如下deb……

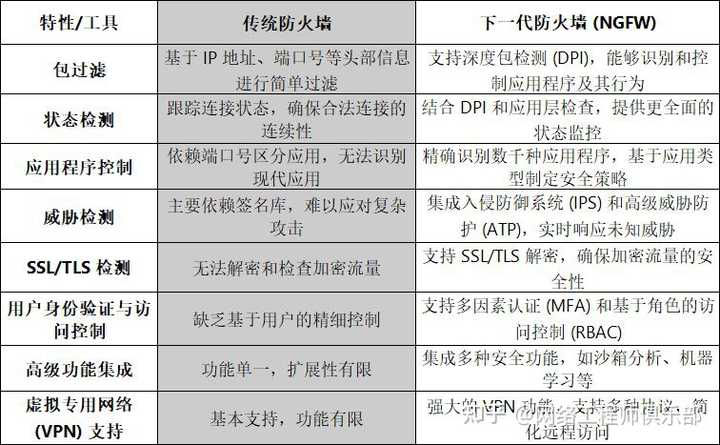

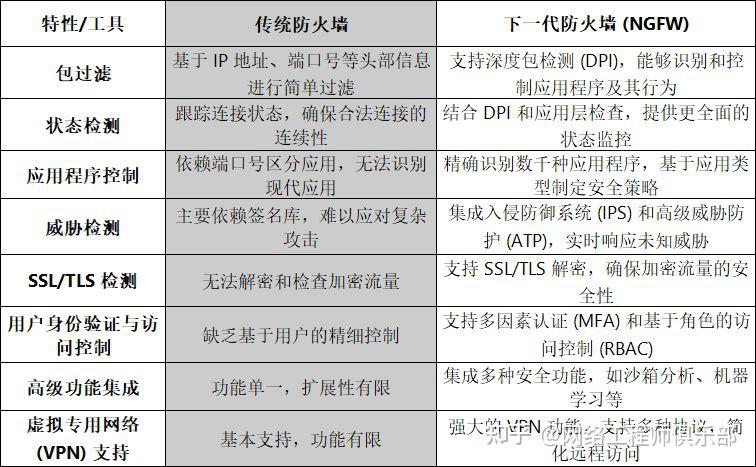

为什么要部署下一代防火墙?有哪些可靠的方案吗?

01 传统防火墙是什么?

传统防火墙是一种基于规则集的安全设备,主要用于监控和控制进出网络的数据流。它通过检查数据包的源地址、目的地址、端口号等信息来……

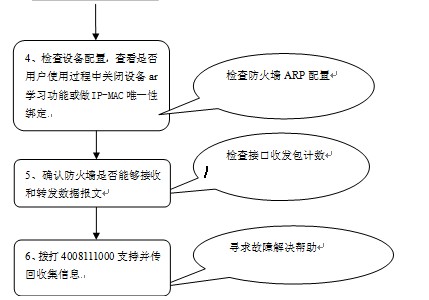

【wall1600系列防火墙】无法打开防火墙web管理页面

请确认如下点:

1)电脑IP与防火墙接口IP是否路由可达:可以用ping进行测试;

2)防火墙接口是否可管理:通过配置线登录,输入sysip disp进行查看;

3)电脑IP……

防火墙基础知识:进与出?

01 防火墙

防火墙是一种网络安全设备,用于监控和控制进出网络的流量,防止未经授权的访问和攻击。

防火墙通过实施安全策略,确保只有合法的流量能够通过,……

【WALL1600 下一代防火墙】设备使用中出现挂死现象,串口有响应,但是输入密码总是提示错误(或遗忘密码

1 、故障现象设备运行过程中出现网络中断,使用ping/telnet/http均无法管理设备,串口有响应但是输入密码总是提示错误(或遗忘密码)。

2、 故障可能原因(1)网……

下一代防火墙到底牛x在哪???

01 传统防火墙是什么?

传统防火墙是一种基于规则集的安全设备,主要用于监控和控制进出网络的数据流。它通过检查数据包的源地址、目的地址、端口号等信息来决……

【WALL1600 下一代防火墙】NGFW防火墙无法正常启动,停在启动阶段出现报错

NGFW防火墙无法正常启动,停在启动阶段出现报错

这种情况一般是flash卡文件系统损坏,需要联系后台格式化flash卡,再重新从ctrl层升级版本解决;

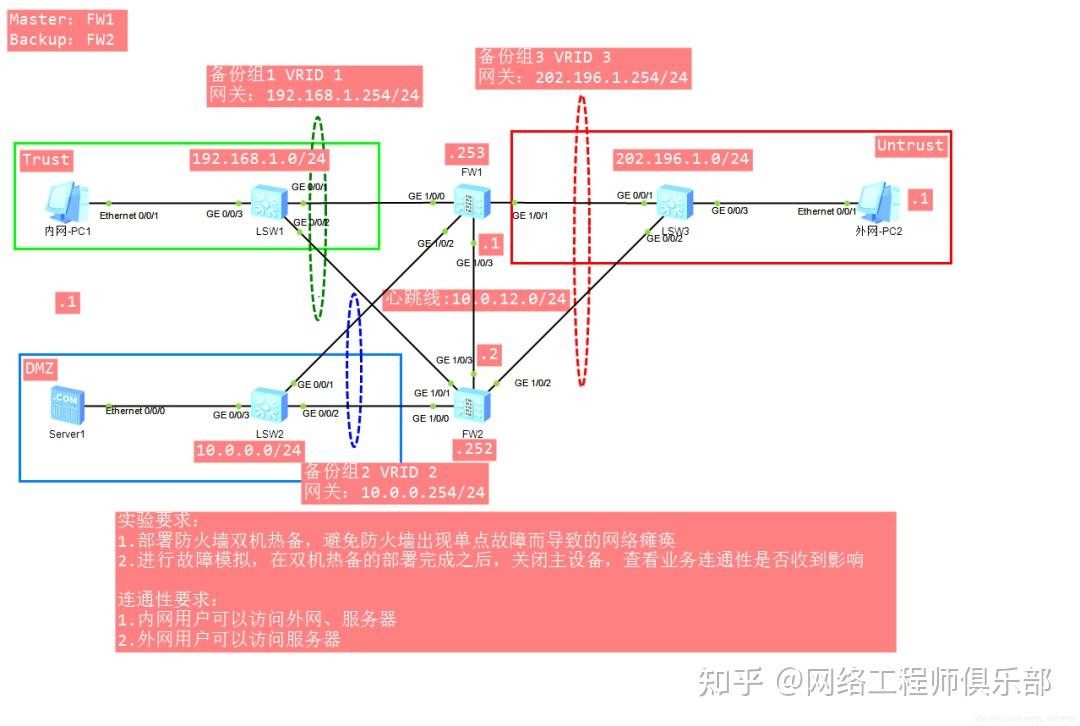

这样配置防火墙双机热备,网络很难出现故障

01 实验要求

01 实验要求

部署防火墙双机热备,避免防火墙出现单点故障而导致的网络瘫痪

进行故障模拟,在双机热备的部署完成之后,关闭主设备,查看业务连通……