【Linux】库制作与原理(一):静态库的制作与使用

一、基础知识 一些基础的动静态库知识在下面文章中会讲解到,可以查阅《Linux编译器:gcc/g++食用指南》-CSDN博客 1.1 铺垫 我们日常用 C 语言标准库时,只需要#include <stdio.h>就能调用printf,但从来不用关心printf是怎么实现的 ——

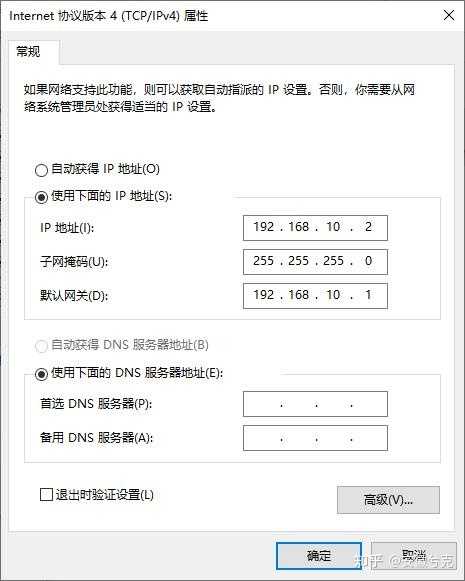

交换机如何配置与设置?

一、使用Web浏览器访问交换机并登录 您可以使用web浏览器访问交换机并登录配置。您必须能够从管理系统成功地ping到管理型交换机管理接口的IP地址,才能开始使用web访问。 首先把电脑用网线插入到交换机任意一个网口(不是插入黄色的conslo 管理口),然后把电脑的ip地址设置和交换机默认ip

深入理解 Linux 基础 IO:从 C 库到系统调用的完整剖析

一、理解 “文件” “文件” 的概念远比我们想象的宽泛,这是理解 IO 的前提: 狭义文件:磁盘上的永久性存储文件,由 属性(元数据)+ 内容 组成,即使是 0KB 的空文件,也会占用磁盘空间存储属性; 广义文件:Linux 下 “一切皆文件”,键盘、显示器、网卡、进程等都被抽象为文件,统

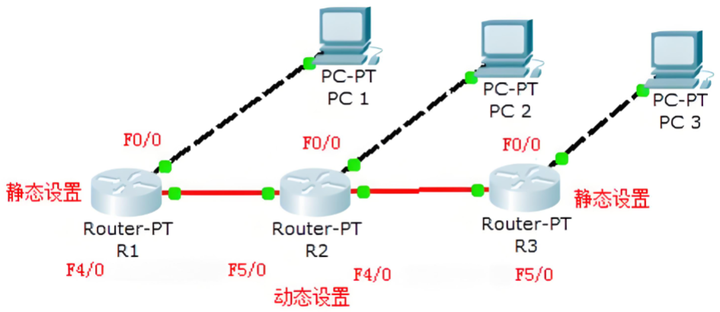

静态路由和动态路由有什么区别?

静态路由(Static Routing) 是由网络管理员手动配置的路由信息,路由器不会自动学习或更新路由表。📝 配置方式:管理员手动在路由器上添加路由条目🎯 特点:路由信息固定,不会自动变化静态路由优点: 1. 配置简单,易于理解 2. 网络开销小,不占用带宽 3. 安全性高,路由信息不会泄露

白山AI平台推广福利

白山AI平台推广福利策略 重要提示:当前福利政策有效期将延续至2026年3月15日24时。3月16日0时起,"完成首次调用后得300元代金券"的限时福利活动将暂停,注册福利与邀新福利依然有效。

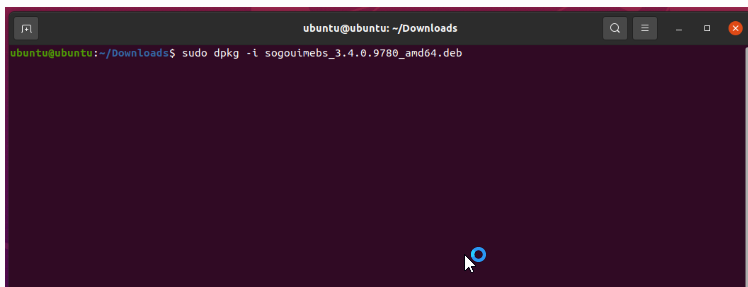

离线安装 Ubuntu 22.04 WSL2

一、前置条件 1. 内网Windows主机要求 Win10(Build 19041+)/Win11 专业版/企业版; 已开启「适用于Linux的Windows子系统」「虚拟机平台」(控制面板→程序→启用或关闭Windows功能); 输入 OptionalFeatures ,然后按回车键。这将

交换机的主要应用有哪些?

你说的是以太网交换机吧, 以太网交换机的用途有哪些 交换机的主要功能包括物理编址、网络拓扑结构、错误校验、帧序列以及流控。交换机还具备了一些新的功能,如对VLAN(虚拟局域网)的支持、对链路汇聚的支持,甚至有的还具有防火墙的功能。接下来就由飞畅科技的小编带大家详细了解下交换机的用途有哪些吧!

【Linux】du 命令查看文件和目录的磁盘占用

Linux du 命令详解:精准探查文件和目录的磁盘占用 在 Linux 系统管理中,磁盘空间的精确管理是确保系统稳定运行的关键环节。当我们遇到磁盘空间不足、系统响应缓慢或存储资源紧张等问题时,准确找出占用磁盘空间最多的文件和目录就显得尤为重要。du 命令(英文全称:disk usage)正是解决

RSR20-X ospf建立后路由不加表

一、故障现象描述 RSR20-X 和对端建立ospf后、ospf路由不加表 场景拓扑 二、故障排查分析 查看ospf邻居建立正常 通过show ip route ospf查看不到ospf相关路由条目 查看ospf数据库可以看到对端通告的5类LSA,但是没

统信系统下麦克风不能用

应用场景 硬件/整机信息:全平台 OS版本信息:全架构 OS版本信息:桌面专业版、家庭版、社区版 问题现象 麦克风无法使用。 解决方案 查看声卡: arecord -l 这里可以看到设备的声卡参数,根据这里的参数号码进行修改下面