学习与工具

服务器、存储、备份、网络、安全

华为交换机配置lacp priority 100 命令作用是什么?

2026-02-13

VLAN间路由怎么选?是时候该升级一波了

2026-02-12

网络在求救!锁定MAC地址这一点,提早扼杀环路

2026-02-11

端口被占用怎么办?3条命令一秒解决

2026-02-10

Brocade交换机级联后两交换机无法接通

2026-02-09

路由器就是网关?它们的关系你真的懂吗?

2026-02-09

什么叫POE交换机?POE交换机使用方法介绍?

2026-02-09

RH2288V5风扇调速

2026-02-06

国内外操作系统

Ubuntu安装搜狗输入法

2026-02-13

AIX如何将一块硬盘的数据迁移到另块硬盘

2026-02-12

【Linux学习】Linux 的虚拟化和容器化技术

2026-02-10

Docker配置网络代理拉取镜像

2026-01-05

通过Docker安装带完整图形化管理功能的旧版MinIO

2026-01-04

Realtek 8922AE Ubuntu22.04 无WiFi驱动解决

2025-12-31

【Linux我做主】进程实践:手动实现Shell

2025-12-31

蓝屏提示:自动修复解决方法

2025-12-30

国内外虚拟化

操作手册-迁移-通用模式

2026-01-04

SQL语言的云计算

2025-12-29

Hadoop云计算基础

2025-12-26

云计算——DNS域名解析服务+DHCP服务

2025-12-25

云计算浪潮下,MPLS与VXLAN如何“分工协作“?

2025-12-22

【云计算】云平台权限治理(五):VDC 的树形管理结构

2025-12-19

【云计算】云平台权限治理(三):为什么公有云没有 VDC ?

2025-12-18

【云计算】云平台权限治理(二):VDC 与企业项目

2025-12-17

国内外中间件

Linux---线程---全面讲解

2026-02-13

【Linux】一切皆文件:深入理解文件与文件IO

2026-02-12

交换机排错四件套:查日志、看CPU、读ARP、验MAC

2026-02-12

灯亮≠网络通——资深网工看的是“链路全貌”

2026-02-11

【Linux 网络】摸鱼还是干活?前台后台进程的 “分工内卷” 现场

2026-02-10

为什么内网能访问外网却反向不通?

2026-02-10

Linux 程序地址空间深度解析:虚拟地址背后的真相

2026-02-09

最新文章

new

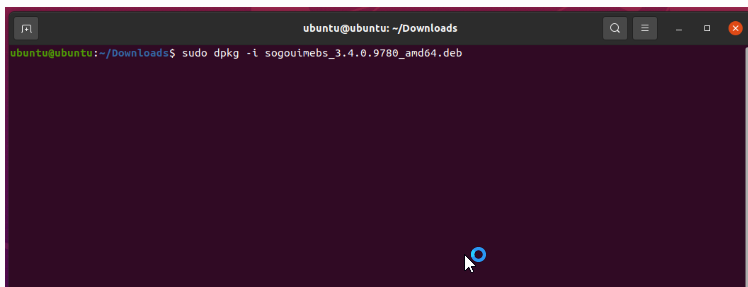

Ubuntu安装搜狗输入法

Ubuntu安装搜狗输入法

1. 在官网下载搜狗输入法安装包,并安装,安装命令 sudo dpkg -i 安装包名

2. 安装输入……

new

Linux---线程---全面讲解

Linux 线程是系统编程的核心概念之一,作为轻量级执行单元,它在提高程序并发性能、优化资源利用率方面发挥着关键作用。本文将从底层原理、核心 API、同步机制……

new

Oracle系列之二:Oracle数据字典

数据字典

1. 什么是Oracle数据字典

2. 数据字典的内容

3. 数据字典应用示例

1. 什么是Oracle数据字典

数据字典(Data Dictionary)是Oracle元数据(Metadata……

new

华为交换机配置lacp priority 100 命令作用是什么?

01 核心变更:简化逻辑,提升可读性

华为在2025年对交换机命令体系进行了一次结构性优化,核心思路是降低配置复杂度、增强语义清晰度、统一跨设备语法。以下……

【Linux】一切皆文件:深入理解文件与文件IO

一、理解文件

1.1、文件的概念

文件存储在磁盘上。(狭义)

Linux中一切皆文件,即把所有需要交互的资源全部抽象成为文件:普通文件,目录文件,设备文件,管……

AIX如何将一块硬盘的数据迁移到另块硬盘

当我们发现系统的一块数据硬盘有问题时,可以将此硬盘的数据迁移到新增加的硬盘上。

以datavg中的一块硬盘需要迁移为例:

1.将新增加的硬盘加入到datavg中:

#……

Oracle创建索引

Oracle创建索引

1、创建索引

create index 索引名 on 表名(列名);

-- 声明表空间

create index 索引名 on 表名(列名) online tablespace 空间名;

create ind……

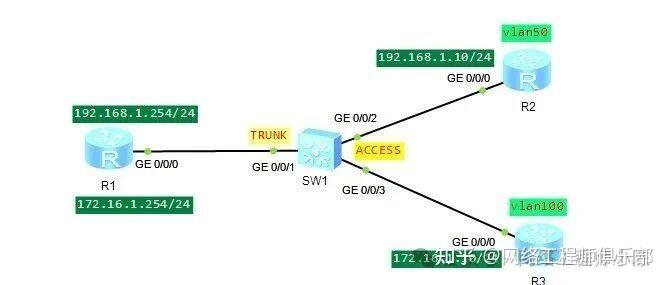

VLAN间路由怎么选?是时候该升级一波了

一、方案原理与典型拓扑

1. 单臂路由

原理:路由器通过一个物理接口连接交换机,配置多个子接口(每个对应一个 VLAN),实现跨 VLAN 路由。

……

加载更多