IPS时延引入问题与推荐部署

问题描述

【问题描述】

银行客户数据中心网络,客户要求防火墙使能安全策略,使能IPS,AV,URL Filtering等内容安全的功能,东西向流量过防火墙处理。使能IPS功能以后,现网业务时延明显增大,银行部分转账业务出现失败,业务体验质量下降。

如何确保网络安全前提下,端到端业务体验不下降?

【版本信息】

USG12004 V600R022C00SPC100

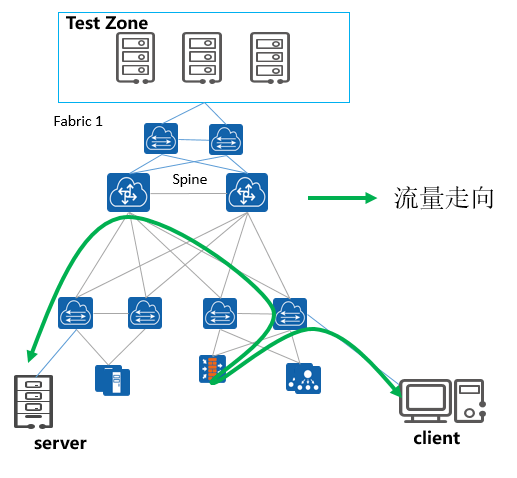

【组网概述】

东西向互访都过防火墙

告警信息

【告警信息】

端到端的时延增大明显,时延从3-5 ms增长xx ms,转账业务失败。

处理过程

【问题定位】

现网峰值流量10Gbps, 平均报文长度570bytes。现网使能IPS检查端到端时延增大到50+ms;去使能IPS时延回到3-5ms,转账等业务功能恢复正常。IPS影响网络时延

实验室简化拓扑,进行模拟测试,流量增大20-30Gbps,IPS开启前平均时延3ms以内,IPS开启后平均时延100ms。

| IPS | Patch | Test Throughtput (GB) | Packet Size (Bytes) | Test Throughtput (GB) | Session Rate | Concurrent Session | CPU Usage (%) |

Latency(ms) | ||||

| Average | DNS | FTP | HTTP | HTTPS | ||||||||

| No IPS | NO | 20 | 512 | 19.89 | 43,372 | 974,731 | vCPU1,3&4: 23,0,0 | 1 | 0.13 | 0.85 | 5 | 1.4 |

| No IPS | NO | 30 | 512 | 30.08 | 61,318 | 1,455,083 | vCPU1,3&4: 24,0,0 | 1.1 | 0.13 | 0.85 | 5 | 1.4 |

| No IPS | NO | 20 | 256 | 21.84 | 36,335 | 864,163 | vCPU1,3&4: 15,0,0 | 2.75 | 0.27 | 1.75 | 16 | 3.8 |

| No IPS | NO | 30 | 256 | 30.29 | 53,629 | 1,273,264 | vCPU1,3&4: 26,0,0 | 2.5 | 0.25 | 1.6 | 15.5 | 3.75 |

| IPS | NO | 20 | 512 | 20.16 | 43,185 | 1,024,088 | vCPU1,3&4: 25,42,44 | 70 | 1.85 | 1000 | 6 | 4.5 |

| IPS | NO | 30 | 512 | 30.2 | 59,713 | 1,479,210 | vCPU1,3&4: 84,58,58 | 100 | 1.75 | 1000 | 6 | 4.5 |

| IPS | NO | 20 | 256 | 21.03 | 35,392 | 864,928 | vCPU1,3&4: 82,45,45 | 100 | 2 | 1000 | 16 | 7 |

| IPS | NO | 30 | 256 | 31.78 | 51,134 | 1,255,719 | vCPU1,3&4: 85,42,58 | 100 | 2 | 1000 | 16 | 7 |

根因

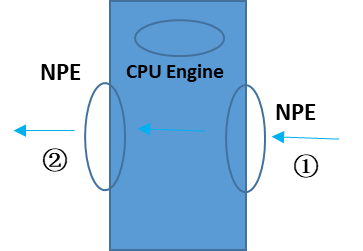

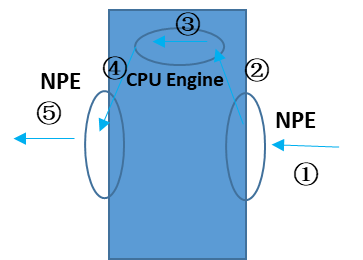

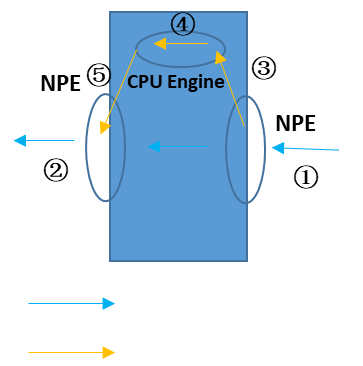

IPS时延大主要是转发原理决定的,图1是正常转发,图2是上送引擎检测后再转发。图2在转发流程上报文需要排队检测,报文越小、流量越大,排队队列越长,转发时延越大

解决方案

【解决方案1】

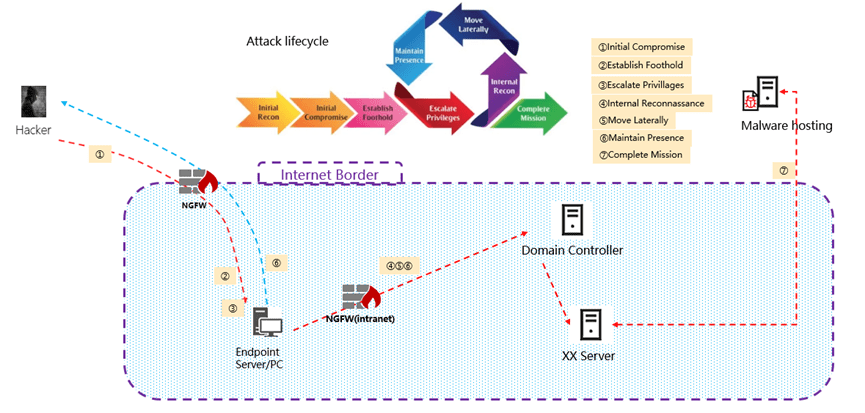

从黑客攻击流程上来分析,控制IPS检测报文的范围,减少上送检测的流量,只针对内网攻击的端口进行IPS检测。

从上图的攻击生命周期来看,

②之前步骤主要是渗透进去, 属于边界出口网关防火墙需要重点覆盖的场景

②③ 在本地建立据点/提权, 属于终端安全设备重点覆盖的场景

④⑤⑥ 就是在内网进行横向移动, 属于东西向安全设备要重点覆盖的场景

⑦ 进行数据偷取, 属于终端和互联网边界网关重点覆盖场景

而在内网横向移动过程中(④⑤⑥中阶段), 黑客重要的攻击手段就是控制域控服务器, 通过域控服务器来获取更高权限, 而对域控服务器的流量进行安全/漏洞检测, 就是必要的。

域内防火墙开启策略

a)根据现网配置分析,以下服务集启用了域控制器认证协议(88端口,Kerberos服务端口):

ip service-set AD_Reviewer_tcp type object

ip service-set Domain-OBJ type object

ip service-set Domain_Adv type object

ip service-set Domain_Adv2 type object

ip service-set Domain_embosser type object

ip service-set MAIL_PORTS type object

ip service-set New_Domain_TCP type object

ip service-set bta_domain type object

ip service-set bta_ibs type object

b)服务集对应的安全策略如下:

ip service-set AD_Reviewer_tcp type object

Corresponding Policy: one-arm_IN_11276

Corresponding Policy: one-arm_IN_26437

ip service-set Domain-OBJ type object

Corresponding Policy: NONE

ip service-set Domain_Adv type object

Corresponding Policy: NONE

ip service-set Domain_Adv2 type object

Corresponding Policy: NONE

ip service-set Domain_embosser type object

Corresponding Policy: one-arm_IN_23197

Corresponding Policy: one-arm_IN_23198

Corresponding Policy: one-arm_IN_23199

ip service-set MAIL_PORTS type object

Corresponding Policy: NONE

ip service-set New_Domain_TCP type object

Corresponding Policy: total 298,Not listed in detail.

ip service-set bta_domain type object

Corresponding Policy: NONE

ip service-set bta_ibs type object

Corresponding Policy: NONE

所以在上面策略中开启IPS功能是必要的

【解决方案2】

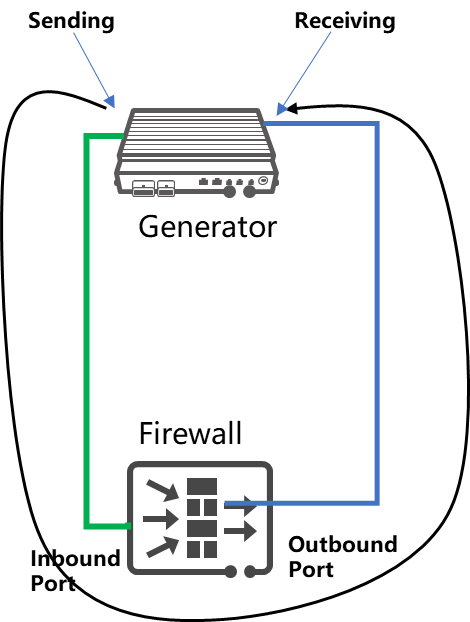

把检测和转发流程解耦,报文正常转发,同时复制一份上送engine进行安全检测,如果发现异常进行告警或者阻拦。

针对客户网络中有时延敏感的业务,且又要进行威胁检测的场景下,建议将内容安全引擎配置为tap模式。在能进行威胁防护的同时,又能最大限度降低安全检测对业务的时延影响。

[HUAWEI]engine detect-mode tap