Weblogic 常见漏洞分析与利用

0x00 前言

一直没有系统的总结过 weblogic 的漏洞,今天通过 vulhub 靶场来复现几个经典的案例。

0x01 基础知识

weblogic简介:

WebLogic 是美国 Oracle 公司出品的一个基于 JAVA EE 架构的中间件,是用于开发、集成、部署和管理大型分布式 Web 应用、网络应用和数据库应用的Java应用服务器。WebLogic 由纯 Java 开发,长期以来一直被认为是市场上最好的J2EE工具之一,被广泛应用于开发、部署和运行 Java 应用等适用于本地环境和云环境的企业应用。

0x02 漏洞复现

1、Weblogic 弱口令/文件读取漏洞 此测试环境存在两个漏洞,后台存在弱口令,前台存在任意文件读取漏洞。本次测试分别通过这两种漏洞对本靶场进行渗透,最终获取 weblogic 的服务器权限。

漏洞原理: 在搭建好 weblogic 服务后没有修改后台的默认密码或密码设置太简单,导致可以弱口令登录,最终获得服务器权限。

环境搭建: 进入对应目录:

vulhub/weblogic/weak_password

启动本环境:

docker-compose up -d

文件比较大,第一次下载可能时间会比较长。

- Weblogic版本:10.3.6

- Java版本:1.6

复现过程:

启动环境后直接访问7001端口会出现404页面,这里要访问

http://ip:7001/console

Weblogic 常见漏洞分析与利用

未完成的歌~

已于 2025-03-10 09:59:21 修改

阅读量1w

收藏 131

点赞数 18

文章标签: Weblogic 中间件

版权

0x00 前言

一直没有系统的总结过 weblogic 的漏洞,今天通过 vulhub 靶场来复现几个经典的案例。

0x01 基础知识

weblogic简介:

WebLogic 是美国 Oracle 公司出品的一个基于 JAVA EE 架构的中间件,是用于开发、集成、部署和管理大型分布式 Web 应用、网络应用和数据库应用的Java应用服务器。WebLogic 由纯 Java 开发,长期以来一直被认为是市场上最好的J2EE工具之一,被广泛应用于开发、部署和运行 Java 应用等适用于本地环境和云环境的企业应用。

0x02 漏洞复现

1、Weblogic 弱口令/文件读取漏洞

此测试环境存在两个漏洞,后台存在弱口令,前台存在任意文件读取漏洞。本次测试分别通过这两种漏洞对本靶场进行渗透,最终获取 weblogic 的服务器权限。

漏洞原理:

在搭建好 weblogic 服务后没有修改后台的默认密码或密码设置太简单,导致可以弱口令登录,最终获得服务器权限。

环境搭建:

进入对应目录:

vulhub/weblogic/weak_password

1

启动本环境:

docker-compose up -d

1

文件比较大,第一次下载可能时间会比较长。

Weblogic版本:10.3.6

Java版本:1.6

复现过程:

启动环境后直接访问7001端口会出现404页面,这里要访问

http://ip:7001/console

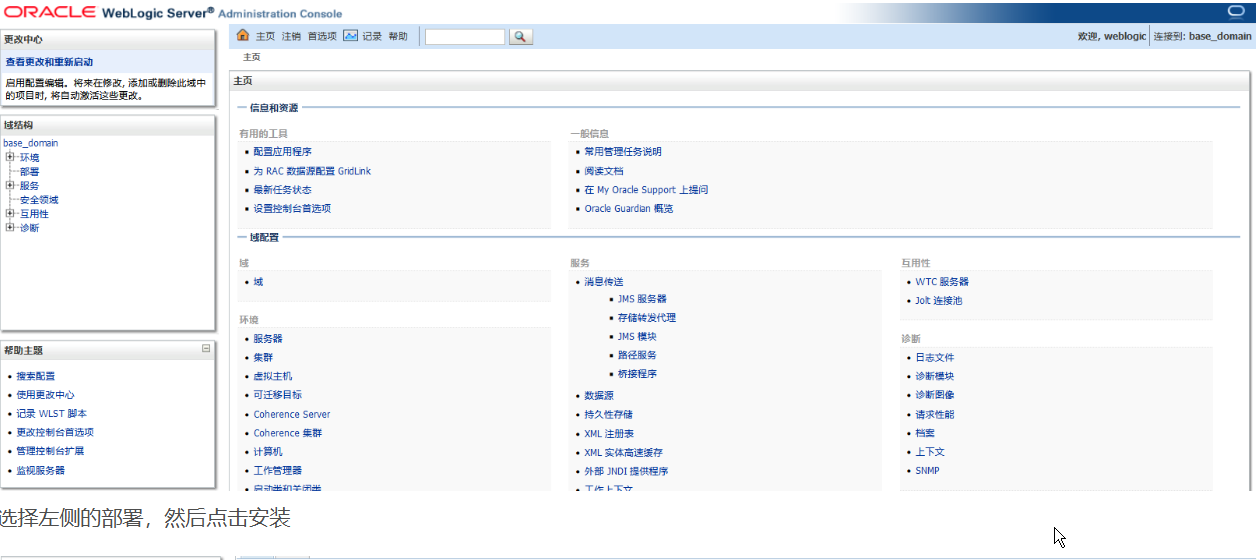

打开 weblogic 后台页面

本环境存在弱口令:weblogic/Oracle@123

使用口令登录后台(注意此环境存在登录限制,错误密码5次之后就会自动锁定)。

weblogic 常用弱口令: 用户名:weblogic、system、admin、WebLogic 密码:weblogic、weblogic123、password、security、system、admin、WebLogic

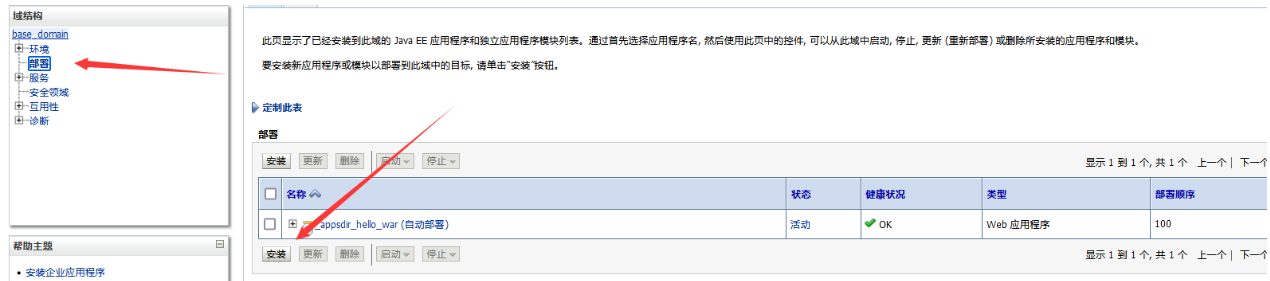

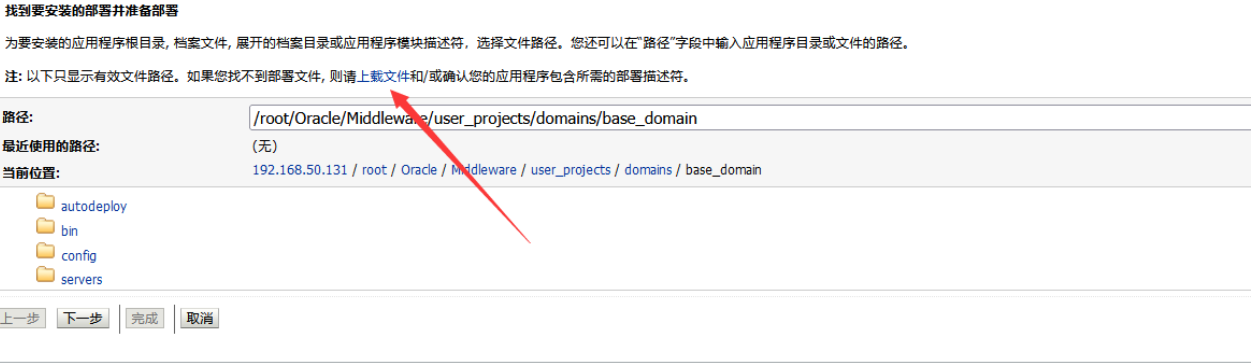

然后就可以看到有个上传文件的选项,这里可以上传一个 jsp类型的小马的 war包来拿到shell。

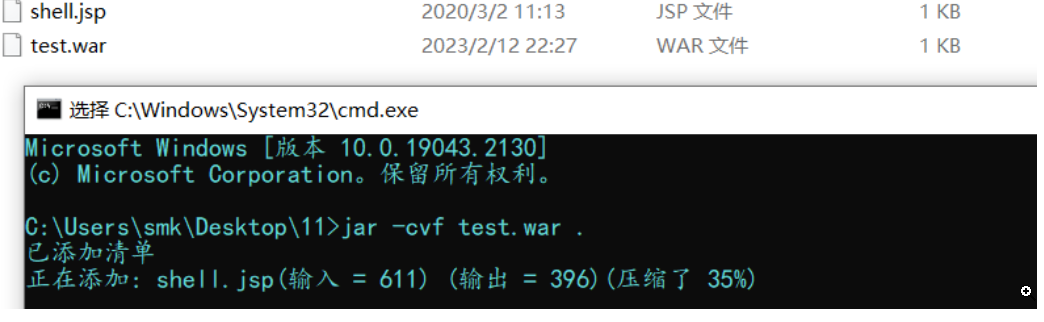

首先将我们的 冰蝎马 shell.jsp 打包成 test.war 。

步骤:新建一个文件夹,里面只有 shell.jsp 文件,输入命令:

jar -cvf test.war .

test.war 就是打包后生成的文件名称。

后面的. 是把当前目录下所有文件打包。

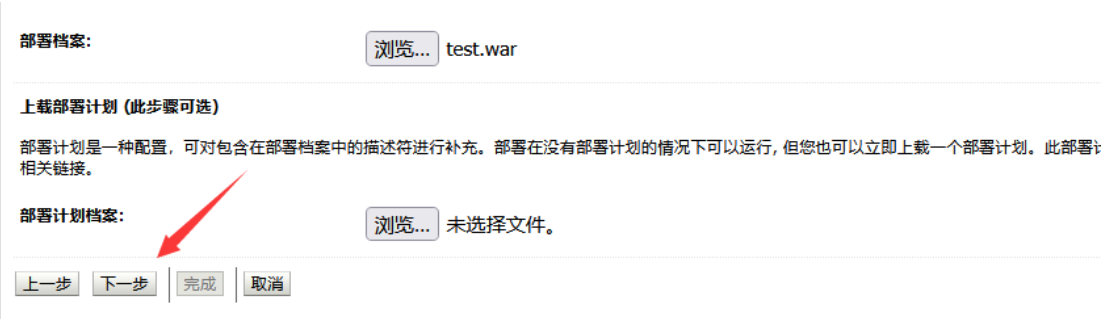

上传我们制作的 war 包,一直点击下一步

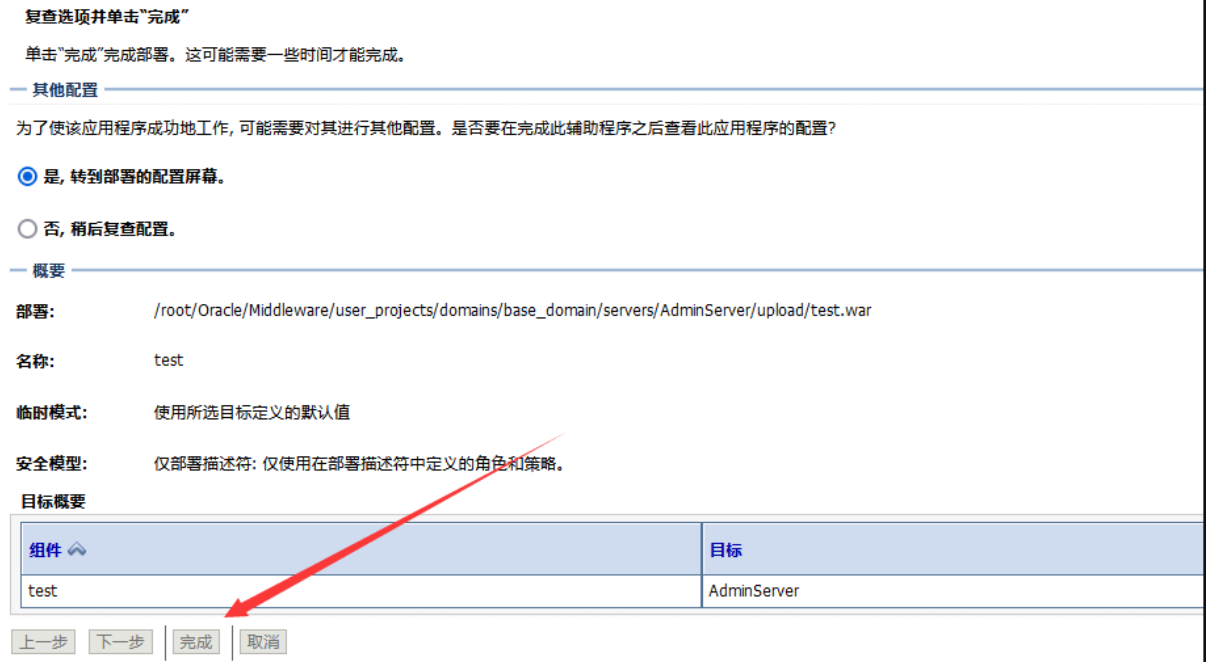

直到出现完成按钮就部署结束了

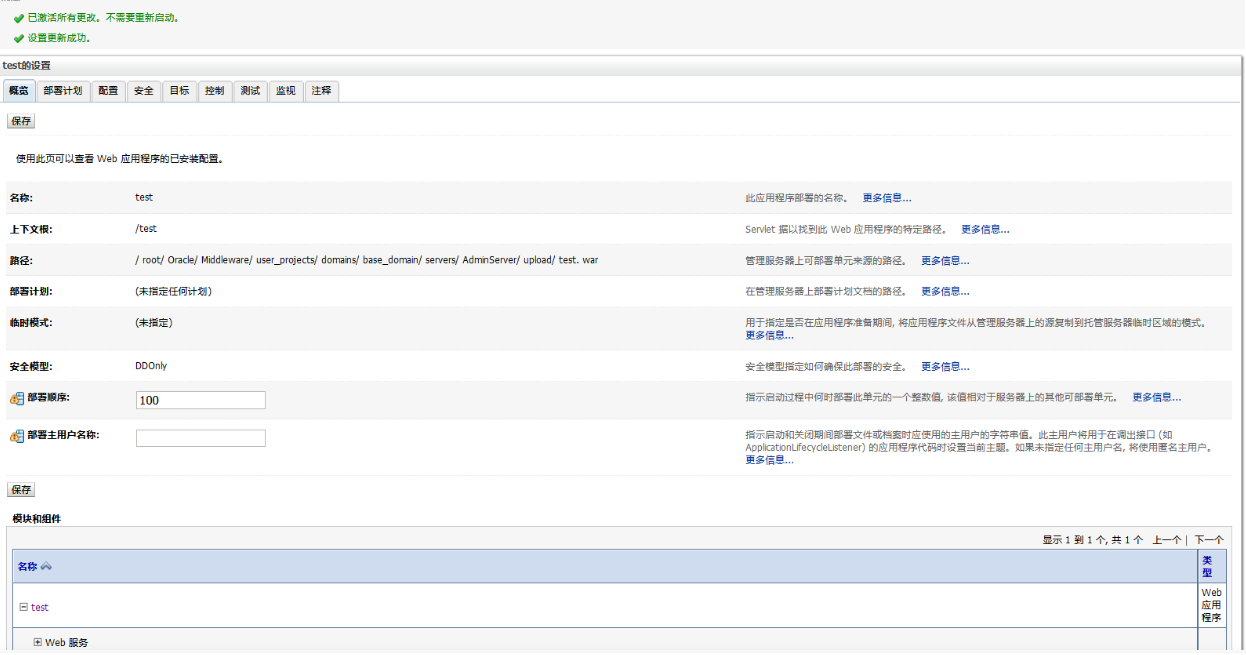

点击保存,提示更改成功,接下来就可以连接我们的上马了。

连接成功,这里 test 是我们的 war 包名,shell.jsp是里面的小马。