SSL VPN和IPsec VPN的区别

近几十年来,远程工作能够在办公室外完成任务可以提高生产力和灵活性,这就是为什么每年都有更多雇主接受远程工作的原因。为了使远程工作有效,员工必须能够在任何地方访问其公司的网络。虚拟专用网络 (VPN) 提供此功能,让远程团队成员可以直接连接到公司网络,像在办公室一样执行任务。VPN 还加密数据以确保远程访问是安全的。显然,设置 VPN 是企业的常见请求。

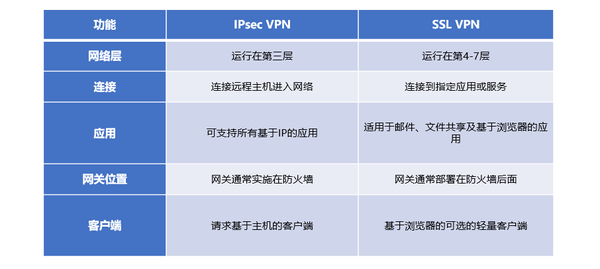

VPN 安全协议有两种主要类型,IPsec 和 SSL,了解它们之间的区别对于确保客户的安全至关重要。在本文中,我们将解释IPsec 和 SSL VPN 协议之间的区别,以及如何选择合适的协议来满足客户的需求。了解更多SSL技术最新信息,请访问沃通CA官网。

什么是 IPsec?

Internet Protocol Security (IPsec)是传统的 VPN 方法。它于 1990 年代推出,现已完善、定期更新,并继续被广泛使用。

IPsec 指定 IP 主机可以加密和验证在 IP 网络层发送数据的方式。IPsec 用于在由其 IP 地址标识的实体之间创建安全隧道。IPsec VPN 通常用于连接远程主机和网络 VPN 服务器;通过公共互联网发送的流量在 VPN 服务器和远程主机之间被加密。IPsec 使通信主机能够协商使用哪些加密算法来加密或验证数据。

这种类型的隧道使远程用户的系统(VPN 客户端)能够与 VPN 服务器后面的任何系统进行通信。远程主机与 VPN 服务器协商初始连接,之后远程主机与受保护网络内的任何系统之间的所有流量都被加密。除了或代替加密,可以在远程主机和 VPN 服务器之间协商网络数据的认证。但是,VPN 使用加密来掩盖 VPN 客户端和服务器之间发送的所有数据。

监控 VPN 客户端和 VPN 服务器之间的加密网络流量的攻击者将能够看到两台主机正在通信,并且能够将流量识别为使用 IPsec 加密。

IPsec 需要用户设备上的第三方客户端软件才能访问 VPN——它不是通过 Web 浏览器实现的。公司需要购买客户端软件,将其安装在每个用户的计算机上,保持更新,有时还需要付费以维护其许可证,这意味着它们的设置、配置和管理可能比 SSL VPN 更复杂。

什么是 SSL?

安全套接字层 (SSL)是 IPsec 作为 VPN 协议的主要竞争对手。尽管 SSL 的起源也可以追溯到 1990 年代,但它是一种较新的实现 VPN 的方法,并且变得越来越流行。SSL 协议在 2015 年被后续技术传输层安全性 (TLS) 取代,但这些术语在普通话中是可以互换的,“SSL”仍然被广泛使用。

SSL VPN 通过远程用户的网络浏览器实现,不需要安装特殊软件。所有主要的网络浏览器——包括 Chrome、Firefox、Internet Explorer 和 Safari——都支持 SSL。这使得 SSL 易于设置和使用,尤其是当团队成员在没有技术支持帮助的情况下安装它时。

SSL VPN 可以对连接进行更精细的控制。IPsec VPN 支持授权远程主机与企业边界内的任何系统之间的连接,而 SSL VPN 可以配置为仅启用授权远程主机与企业边界内提供的特定服务之间的连接。

SSL 的安全性如何?

SSL 为用户提供比 IPsec 更具体的访问权限。远程团队成员不是成为网络的正式成员,而是被授予访问特定应用程序的权限。这使得为不同用户提供不同级别的访问变得简单。通过将访问限制为仅需要的内容来维护安全性。

与 IPsec 一样,SSL 有两种模式。在门户模式下,用户通过其 Web 浏览器(门户)中的页面访问 VPN。此模式只能用于基于 Web 的程序。它是电子邮件、聊天、文件共享和其他基于浏览器的应用程序的理想选择。相比之下,在隧道模式下,用户可以访问网络上的任何应用程序,包括不基于 Web 的应用程序。基于浏览器的应用程序正在成为行业标准,但旧的离线程序只能使用隧道模式访问。

IPsec 和 SSL VPN 有什么区别?

比较 IPsec 与 SSL VPN 的第一步是确定组织及其用户的要求,并确定 VPN 最重要的特性和功能。IPsec 和 SSL VPN 之间的一些区别包括:

性能:对于现代硬件,IPsec 和 SSL VPN 使用的加密类型通常不会导致性能问题,但组织应该使用基准测试来测试 VPN 候选者。IPsec VPN 使用客户端上的一个软件配置客户端和服务器之间的隧道,这可能需要相对较长的设置过程;通过 Web 浏览器运行的 SSL VPN 通常能够更快地建立连接。

安全性:一种类型的 VPN 不一定在所有情况下都更安全。确定哪种类型的 VPN 更安全的最重要因素是组织基于其 VPN 要求的威胁模型。每种 VPN 类型都应根据组织要防御的攻击类型进行评估。所使用的加密算法的安全性很重要,但实现的其他组件的安全性也很重要。

数据认证:VPN 可以加密所有传输的数据,但它们也可以添加数据认证以防止篡改,通过使用强大的加密认证算法来验证数据在 VPN 客户端和服务器之间的传输过程中没有被修改。但是,它们确实需要安全的密钥交换机制来启用身份验证。虽然 SSL/TLS[1] 协议包含密钥交换算法的协商,但 IPsec 依赖外部协议 Internet 密钥交换来实现此目的。

攻击防御:对 IPsec VPN 和 SSL VPN 的攻击——以及对这些攻击的防御——将根据底层 VPN 协议、实现和附加功能而有所不同。IPsec 和 SSL VPN 之间的主要区别在于每种协议的端点不同。IPsec VPN 通常支持远程访问整个网络以及该网络上提供的所有设备和服务。如果攻击者获得对安全隧道的访问权限,他们可能能够访问专用网络上的任何内容。SSL 支持设备、特定系统和应用程序之间的连接,因此攻击面更加有限。

客户端安全性:虽然 IPsec 协议是 TCP/IP 套件的一部分,但它并不总是作为支持 TCP/IP 的操作系统的默认组件来实现。相比之下,SSL VPN 依赖于 TLS,它默认包含在 Web 浏览器中,以及许多其他应用层协议。因此,比较 IPsec 和 SSL VPN 应该包括考虑客户端如何连接和使用 VPN,以及这些选项的安全性。实施者应考虑客户端如何连接到 VPN、启用 VPN 的客户端的攻击面和 VPN 用户配置文件。

VPN 网关:SSL VPN 网关可能会启用更精细的配置选项,以限制对受保护网络上特定系统或服务的访问。IPsec VPN 产品的网关的可配置性可能要低得多。虽然他们可能添加了数据包过滤功能,使策略或配置能够限制对受保护网络的特定 IP 地址或子集的访问,但应注意避免增加不必要的复杂性和软件附加组件带来的额外安全风险。在任何一种情况下,都可以考虑在网络访问控制系统旁边部署 VPN,该系统可以通过基于明确定义的策略限制对网络资源的访问来增强整体安全性。

端到端网络:TLS用于传输层,即在进程之间进行通信的网络层。相比之下,IPsec 在网络层运行,在该层中,具有 IP 地址的网络节点之间进行通信。当受保护的 VPN 电路的任一端位于使用网络地址转换 ( NAT) 虚拟化 IP 地址的网络上时,这使得保护端到端加密更加困难。使用 IPsec VPN,实现跨 NAT 网关的安全通信需要额外的配置和管理。

虽然 IPsec 和 SSL VPN 之间的许多差异可归因于正在实施的底层协议之间的差异,但也应考虑具体的实施。

了解更多SSL技术最新信息,请访问沃通CA官网