安全服务、渗透测试、技术支持有哪些异同?

01 什么是Ettercap?

EtterCap是一个基于ARP地址欺骗方式的网络嗅探工具,主要适用于交换局域网络。

借助于EtterCap嗅探软件,渗透测试人员可以检测网络内明文数据通讯的安全性,及时采取措施,避免敏感的用户名/密码等数据以明文的方式进行传输。

Ettercap几乎是每个渗透测试人员必备的工具之一。

02 Ettercap使用教程

01 常用参数

-I 显示可用网卡

-i 选择网卡

-t 协议选择,tcp/udp/all,默认为all

-p 不进行毒化攻击,用于嗅探本地数据包

-F 载入过滤器文件

-V text 将数据包以文本形式显示在屏幕上

-L filename 把所有的数据包保存下来(所得文件只能用etterlog来显示)

02 Ettercap进行网络嗅探(本文已Kali Linux为例)

1、实验所涉及的主机:

攻击者IP:192.168.177.136

被欺骗的主机IP:192.168.177.153

默认网关:192.168.177.2

安装好Kali Linux虚拟机,其中默认集成了ettercap

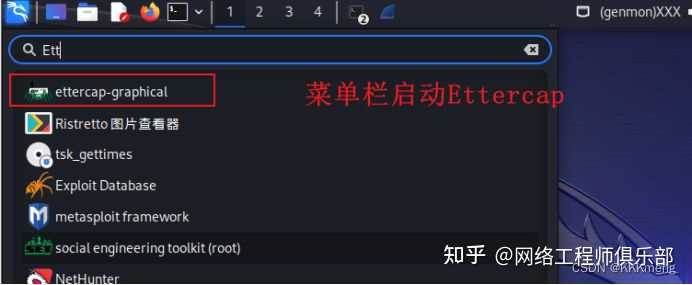

启动图形化Ettercap工具的方法

(1)菜单栏启动

还可以在命令提示符中输入:ettercap -G 便可打开ettercap的图形化界面。

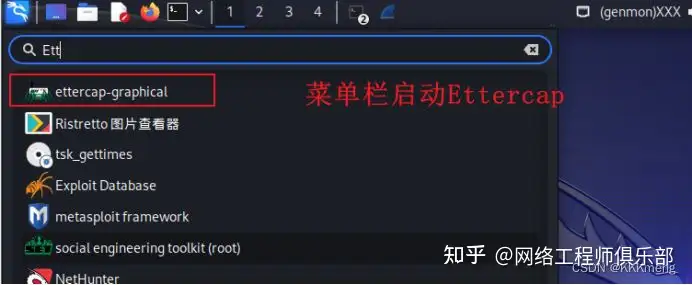

2、Ettercap工具的环境配置

(1)选择中间人运行摸式(默认不勾选Bridged sniffing)

(2)选择网卡类型:

选择嗅探模式:Unified sniffing,设置好要嗅探的网卡(一般都是eth0),点击确定,开始嗅探。

本地有线网卡:eth0

无线网卡:vlan0

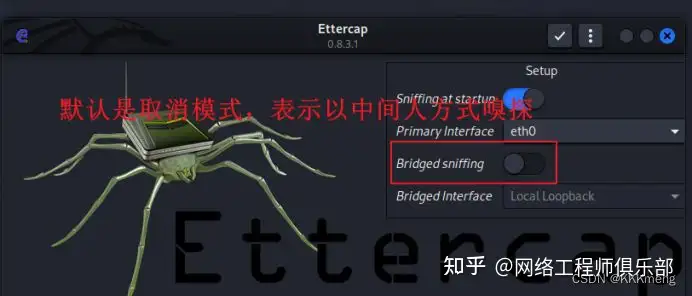

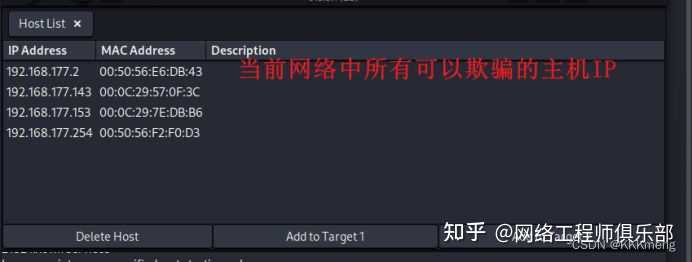

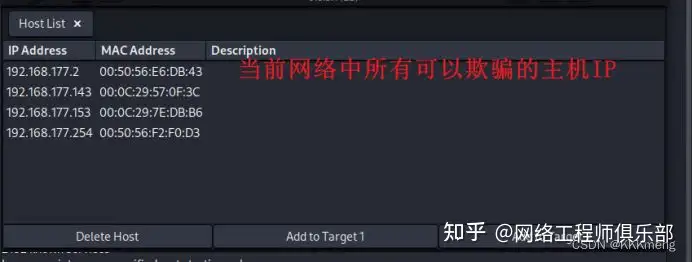

(3)列出局域网内的所有存活主机,依次点击Hosts—Hosts list。该命令可以列出指定网段内的所有存活主机

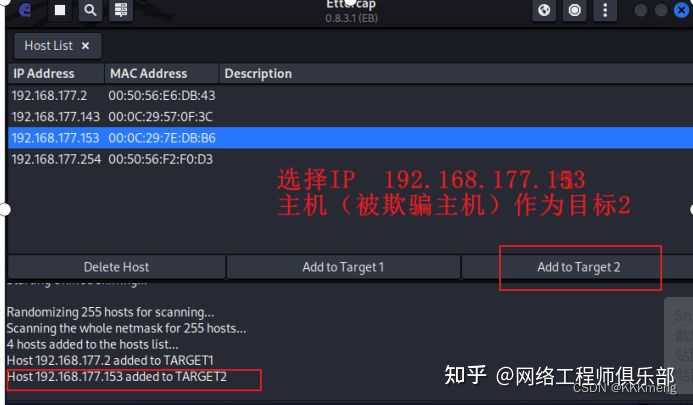

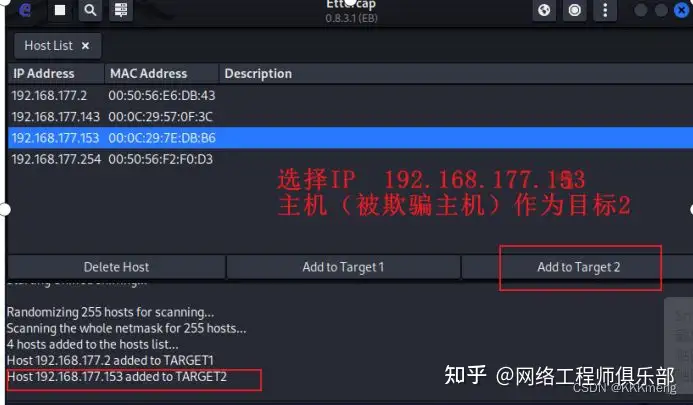

(4)在“Hosts list”中选择目标主机

选择IP 192.168.177.2 主机(网关)作为目标1(单击Add to Target 1按钮)

选择IP 192.168.177.153 主机(被欺骗主机)作为目标2(单击Add to Target 2按钮)

在这里插入图片描述:

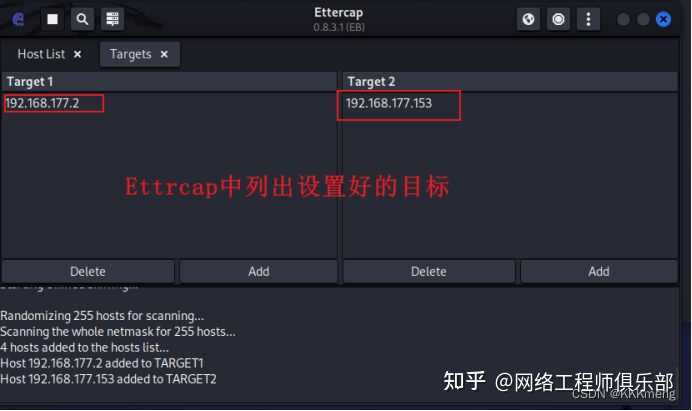

(5)查看设置好的目标

3、对目标进行ARP欺骗

开启中间人监听模式,将要监听的两端分别添加到Target1、Target2,然后依次点击mitm — arp posoning ,勾选sniff remote connections

(1)启动攻击

最后,在mitm—ARP poisoning中勾选第一个复选按钮,开始监听。

(2)查看目标上所有连接

Target1和Target2之间的通信会以列表的形式在工具中显示

03 常用的参数组合

ettercap -Tzq 以命令行方式显示,只嗅探本地数据包,只显示捕捉到的用户名和密码以及其他信息。

ettercap -T -M arp:remote /192.168.1.1//192.168.1.2-10/

嗅探网关(192.168.1.1)与部分主机(192.168.1.2-10)之间相互通信的数据包。

ettercap -Tzq //110

只嗅探本机110端口(pop3)的信息

ettercap -Tzq /10.0.0.1/21,22,23

只嗅探本机与10.0.0.1主机在端口21、22、23上的通信

ettercap -i eth0 -Tq -L sniffed_data -Ffilter.ef -M arp:remote /10.1.1.2/80 //

在eth0网卡上用自己的filter嗅探ip为10.1.1.2主机在80端口上的所有通信,并把所有的数据包保存成文件名为“sniffed_data”的文件

ettercap -i eth0 -Tq -L sniffed_data -Ffilter.ef -M arp:remote /10.1.1.1/ /10.1.1.2/

单向欺骗路由,只劫持路由发向10.1.1.2的数据包。