USG6000e IPSEC会话查看及抓包判断方法

问题描述

因为ipsec流量是加密的,无法通过抓包的方式直接获取原始数据流信息

USG6000e IPSEC会话查看及抓包判断方法如下

解决方案

1、内层数据可以通过查看会话表的方式获取信息

Sys

Diag

Display firewall session table detail source inside 本端内网IP destination global 对端内网IP(其中有字段fwd_type: forward <--> ipsec 证明流量已发送到隧道中)

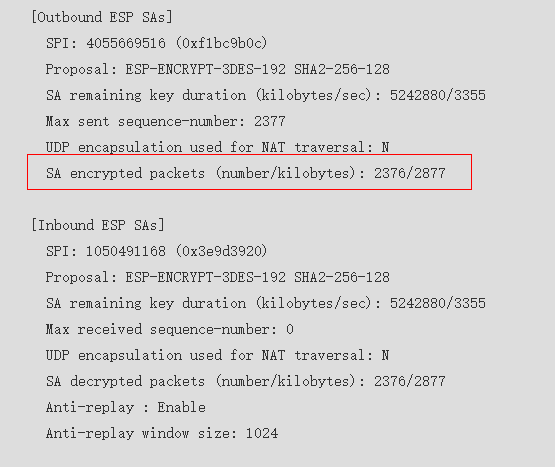

然后通过display ipsec sa remote 远端公网地址,可以看到对应的隧道中的outbound 加密字段会有增长)

2、封装后的报文是加密报文有两种场景(抓包中无法直接看到内部的流量信息)

1)非nat穿越场景,此时使用的是协议50(ESP协议封装),所以可以通过五元组抓包抓取到两边公网IP互发的报文 现网流量是混杂的 所以ping的时候 需要携带特殊的长度去测试 如:ping -l 1333 目标地址(方便报文筛选,wireshark报文筛选方法frame.len >=1333 and frame.len<=1500 )

2)Nat穿越场景,此时仍然是ESP但是抓包只能用目的UDP 4500去获取,也可以通过五元组抓包抓取到两边公网IP互发的报文

阅读剩余

版权声明:

作者:SE_Gao

链接:https://www.cnesa.cn/2451.html

文章版权归作者所有,未经允许请勿转载。

THE END