【转载】浅谈——网络安全架构设计(二)

目录

一、实现需求:

二、安全优化:

(1)修改后网络架构

(2)安全评估:

三、再优化

(1)优化方案

(2)防火墙区域及作用:

(3)优化后架构

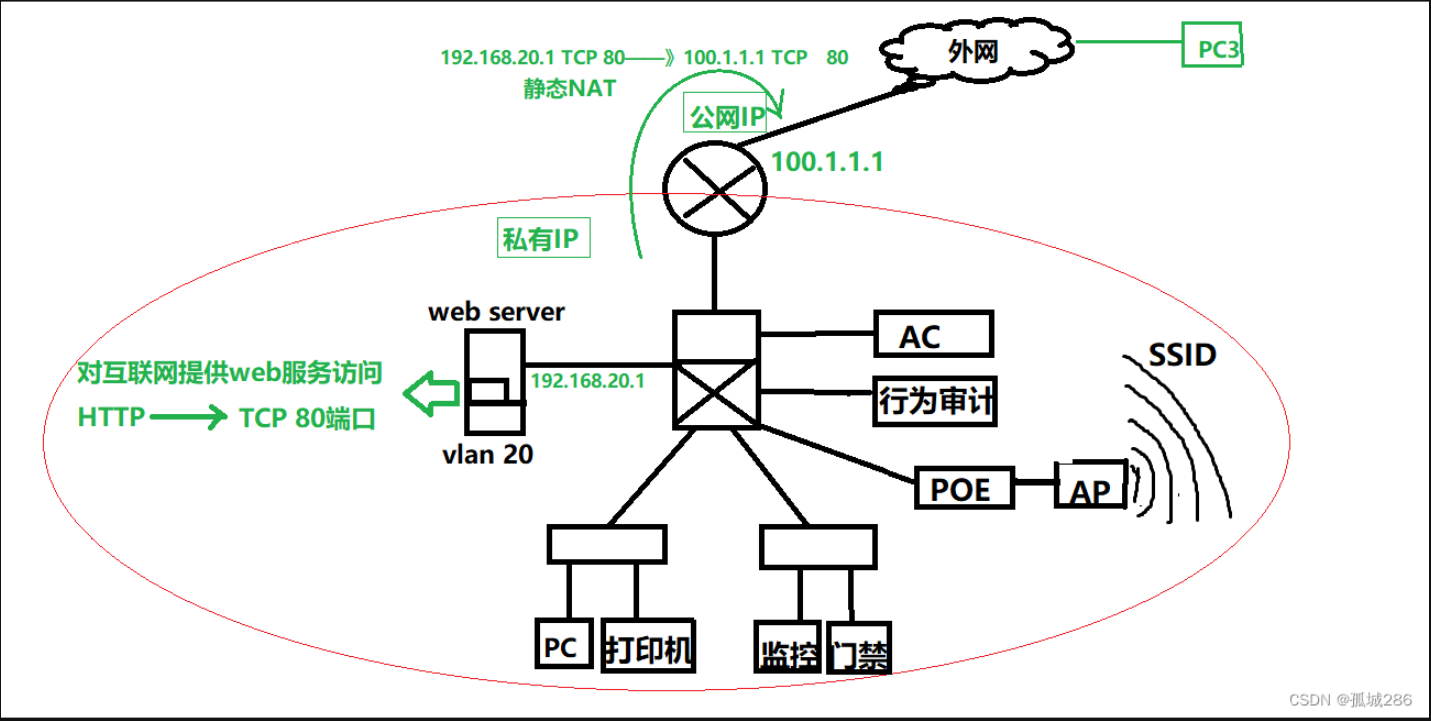

一、实现需求:

需求:内网服务器要对互联网提供web服务,

而内网IP均为私有ip所以须在出口路由器做NAT转换:

把192.168.20.1 TCP 80映射到100.1.1.1 TCP 80

此时PC3只要访问到10.1.1.1 TCP 80端口就等同于访问到了内网服务器192.168.20.1

______________________________________________________________________________________________________

二、安全优化:

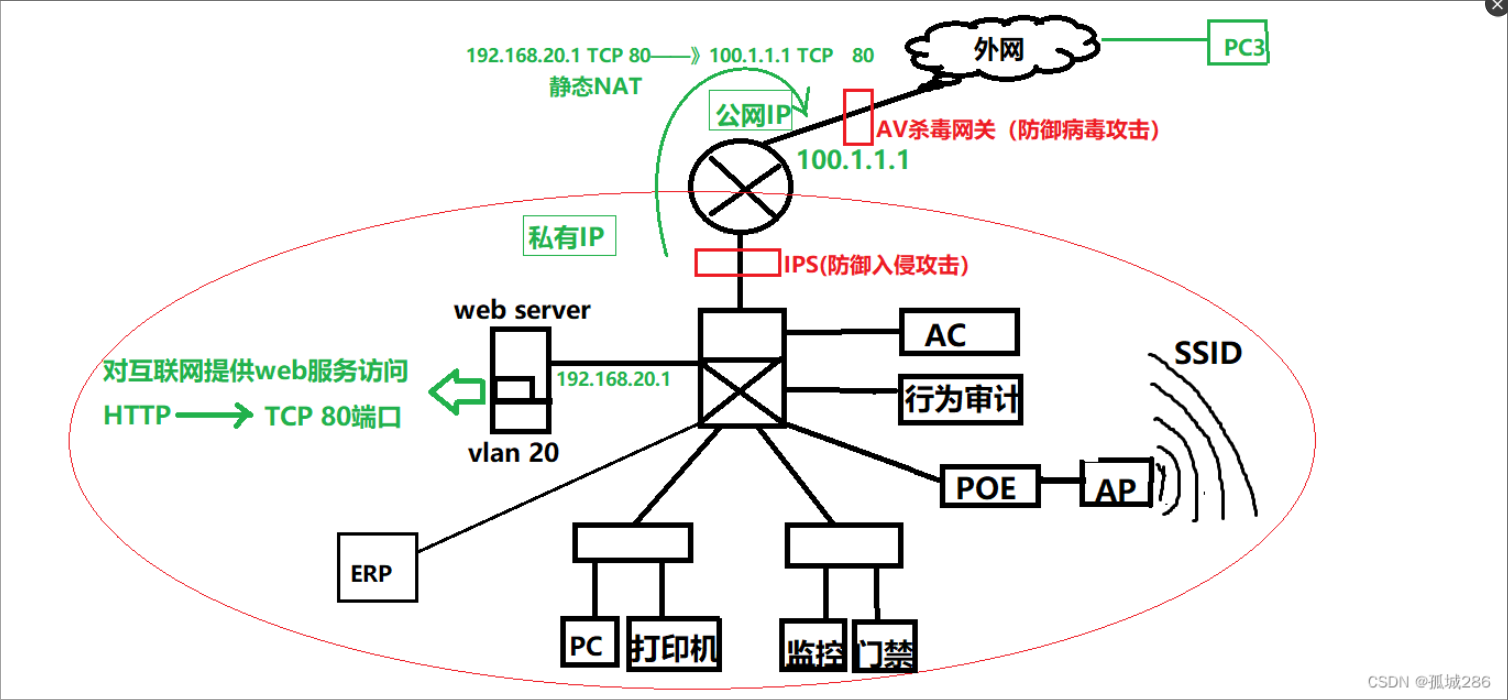

(1)修改后网络架构

(2)安全评估:

IPS能够防御入侵攻击实际上靠的是入侵数据库,每一种入侵的方式都有一系列的行为特征,把行为特征提取出来写成攻击特征数据库,然后把这个数据库升级到IPS里面,IPS才可以争对一些最新的攻击进行防御

但是如果现在有一个最新的BUG和最新的攻击方式,IPS做相关的防御还是极其困难的

如果PC3是一个恶意攻击者,你既然允许他访问web服务器,他采用最新的病毒或最新攻击方式,把web服务器入侵了,

则他把web服务器入侵之后,利用web服务器为跳板,向内网其他的服务器或设备展开攻击,就及其难防御

____________________________________________________________________________________________________

三、再优化

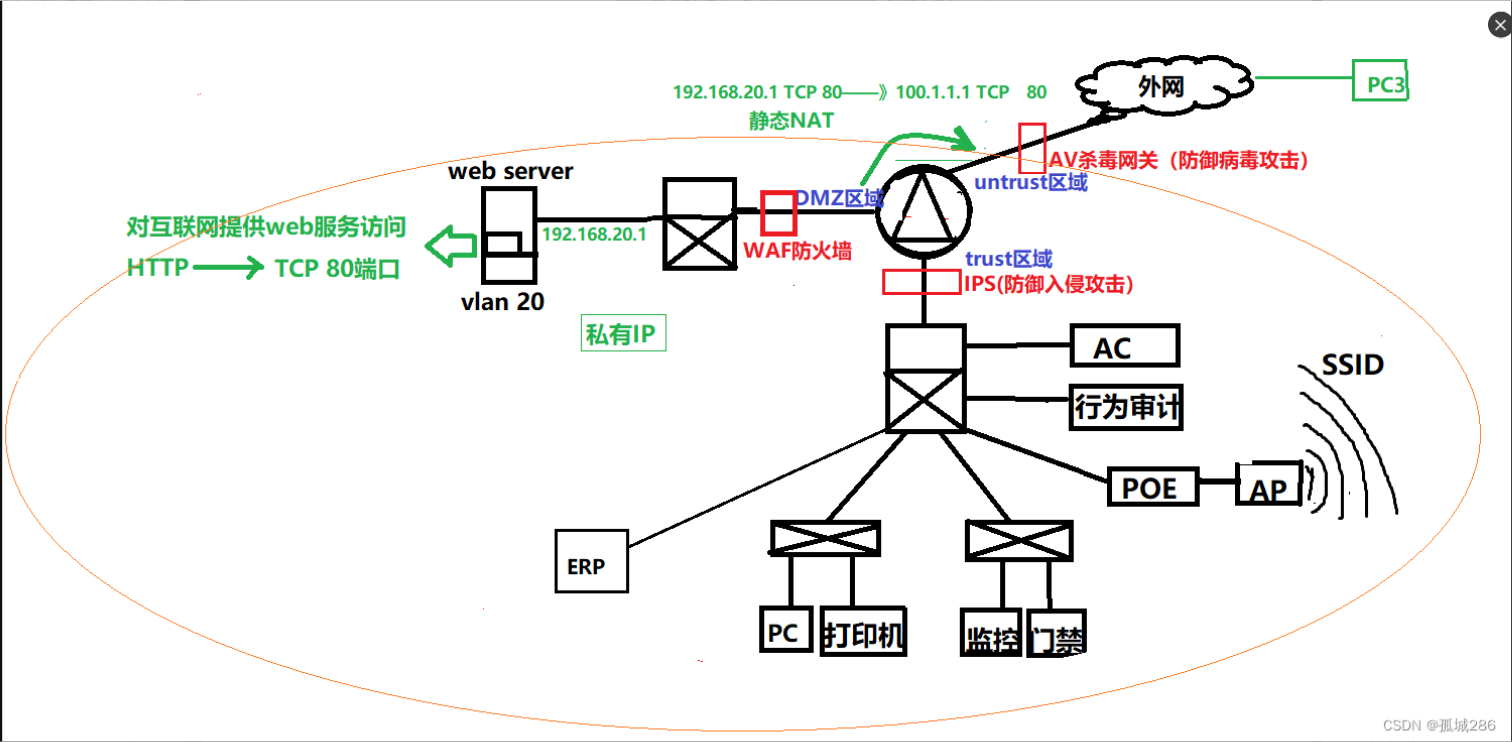

(1)优化方案

①对服务器进行安全加固[安装安全软件(火绒、卡巴斯基...)]

②把服务器上没有使用的服务端口关闭,保留必要端口号

③服务器前安装WAF应用防火墙:WAF应用防火墙主要是争对HTTP以及HTTPS协议去做深度的入侵检测的(为七层防火墙)

④底层操作系统加固

⑤利用硬件防火墙划分区域(防火墙接口必须划分区域)

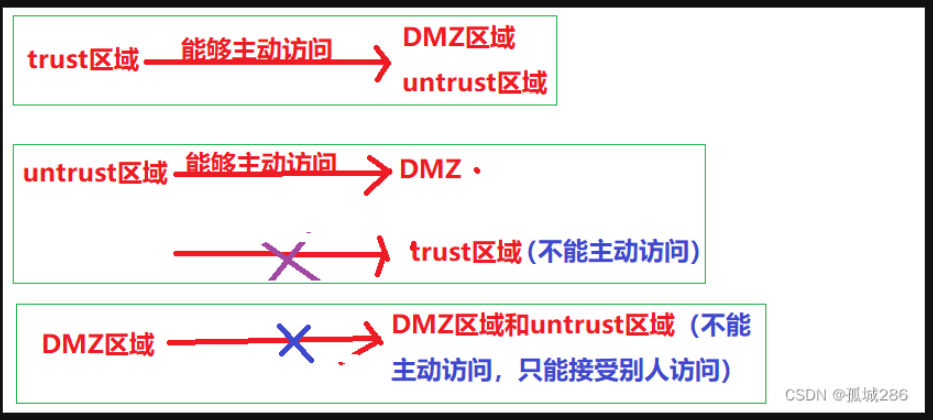

(2)防火墙区域及作用:

防火墙提供的是区域和区域间的访问控制(华为,华三,山石网科,绿盟......)默认情况下,区域之间都不能互通.所以防火墙一开始是实现公司内外网的安全隔离,在安全隔离的基础上实现了区域之间的访问控制.

(3)优化后架构

此时,即使PC3作为恶意攻击者侵占了web服务器,但是也不能利用web服务器为跳板入侵内网公司其他设备,因为有安全策略:

DMZ区域不能主动访问任何区域

————————————————

版权声明:本文为博主原创文章,遵循 CC 4.0 BY-SA 版权协议,转载请附上原文出处链接和本声明。

原文链接:https://blog.csdn.net/qq_62311779/article/details/125885127